Reklāma

Vīrusa pacelšanas draudi ir ļoti reāli. Neredzētu spēku, kas strādā, lai uzbrūk mūsu datoriem, nozagtu mūsu identitāti un uzlauztu mūsu bankas kontus, klātbūtne ir nemainīga, taču mēs ceram, ka ar pareizais tehnisko rādītāju daudzums 5 labākie glābšanas un atkopšanas diski Windows sistēmas atjaunošanaiŠeit ir labākie Windows glābšanas diski, kas palīdz piekļūt datoram, lai veiktu remontu un dublēšanu, pat ja tas netiks sāknēts. Lasīt vairāk un neveiksmīga veiksme, viss būs kārtībā.

Tomēr, tikpat progresīvi kā pretvīrusu un cita drošības programmatūra, potenciālie uzbrucēji turpina atrast jaunus, velnišķīgus vektorus, lai izjauktu jūsu sistēmu. Bagāžnieka komplekts ir viens no tiem. Lai arī tas nav pilnīgi jauns ļaundabīgo programmu jomā, to lietojums ir palielinājies un to spējas ir noteikti pastiprinājušās.

Apskatīsim, kas ir sāknēšanas komplekts, izskatīsim sāknēšanas komplekta, Nemesis un apsveriet, ko varat darīt, lai paliktu skaidrs 10 soļi, kas jāveic, atklājot datorā ļaunprogrammatūru Mēs vēlētos domāt, ka internets ir droša sava laika pavadīšanas vieta (klepus), bet mēs visi zinām, ka pastāv riski uz katra stūra. E-pasts, sociālie mediji, ļaunprātīgas vietnes, kas ir darbojušās ... Lasīt vairāk .

Kas ir sāknēšanas komplekts?

Lai saprastu, kas ir sāknēšanas komplekts, vispirms mēs izskaidrosim, no kurienes nāk terminoloģija. Sāknēšanas komplekts ir rootkit variants - ļaundabīgās programmatūras veids ar iespēju slēpt sevi no operētājsistēmas un pretvīrusu programmatūras. Sakņu komplektus ir ļoti grūti atklāt un noņemt. Katru reizi, kad aktivizējat sistēmu, sakņu komplekts uzbrucējam piešķirs nepārtrauktu piekļuvi sakņu līmeņa sistēmai.

Sakņu komplektu var instalēt dažādu iemeslu dēļ. Dažreiz rootkit tiks izmantots, lai instalētu vairāk ļaunprātīgas programmatūras, dažreiz tas tiks izmantots, lai izveidotu “zombiju” datoru robottīklā Kā DoS uzbrukums var noņemt čivināt? [Tehnoloģiju skaidrojums] Lasīt vairāk , to var izmantot, lai nozagtu šifrēšanas atslēgas un paroles, vai arī šo un citu uzbrukuma vektoru kombināciju.

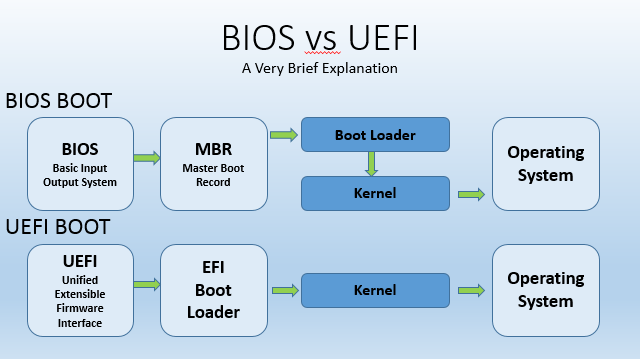

Sāknēšanas-ielādēšanas līmeņa (sāknēšanas komplekta) saknes komplekti aizstāj vai modificē likumīgo sāknēšanas ielādētāju ar vienu no uzbrucēju projektiem, ietekmējot galveno sāknēšanas ierakstu, lielapjoma sāknēšanas ierakstu vai citus sāknēšanas sektorus. Tas nozīmē, ka infekciju var ielādēt pirms operētājsistēmas, tādējādi iznīcinot jebkādas atklāšanas un iznīcināšanas programmas.

To izmantošana pieaug, un drošības eksperti ir novērojuši vairākus uzbrukumus, kas vērsti uz monetārajiem pakalpojumiem, no kuriem “Nemesis” ir viena no nesen novērotajām ļaundabīgo programmu ekosistēmām.

Drošības Nemesis?

Nē, nē Zvaigžņu treks filma, bet īpaši nejauks sāknēšanas komplekta variants. Nemesis ļaunprogrammatūras ekosistēmai ir plašs uzbrukumu iespēju klāsts, ieskaitot failu pārsūtīšanu, ekrāna tveršanu, taustiņsitienu reģistrēšanu, procesu ievadīšanu, procesu manipulācijas un uzdevumu plānošanu. Kiberdrošības uzņēmums FireEye, kurš pirmo reizi pamanīja Nemeisu, arī norādīja, ka ļaunprogrammatūra ietver visaptverošu sistēmu backdoor atbalsts virknei tīkla protokolu un sakaru kanālu, ļaujot vienreiz nodrošināt lielāku kontroli un kontroli instalēta.

Windows sistēmā Master Boot Record (MBR) saglabā informāciju, kas attiecas uz disku, piemēram, nodalījumu skaitu un izkārtojumu. MBR ir būtisks sāknēšanas procesam, jo tajā ir kods, kas atrod aktīvo primāro nodalījumu. Kad tas tiek atrasts, kontrole tiek nodota Volume Boot Record (VBR), kas atrodas individuālā nodalījuma pirmajā sektorā.

Nemesis sāknēšanas komplekts nolauž šo procesu. Ļaunprātīga programmatūra izveido pielāgotu virtuālo failu sistēmu, lai Nemesis komponentus saglabātu nepiešķirtā telpā starp nodalījumi, nolaupot oriģinālo VBR, pārrakstot oriģinālo kodu ar savu, dublētā sistēmā “BOOTRASH.”

“Pirms instalēšanas BOOTRASH instalētājs apkopo statistiku par sistēmu, ieskaitot operētājsistēmas versiju un arhitektūru. Instalētājs spēj izvietot Nemesis komponentu 32 bitu vai 64 bitu versijas atkarībā no sistēmas procesora arhitektūras. Instalēšanas programma instalēs sāknēšanas komplektu jebkurā cietajā diskā, kurā ir MBR sāknēšanas nodalījums, neatkarīgi no konkrētā cietā diska veida. Tomēr, ja nodalījumā tiek izmantota GUID nodalījumu tabulas diska arhitektūra, atšķirībā no MBR nodalīšanas shēmas, ļaunprogrammatūra neturpinās instalēšanas procesu. ”

Pēc tam katru reizi, kad tiek izsaukts nodalījums, ļaundabīgais kods operētājsistēmā Windows ievada gaidāmos Nemesis komponentus. Rezultātā, “Ļaunprātīgas programmatūras instalēšanas vieta nozīmē arī to, ka tā saglabāsies pat pēc operētājsistēmas atkārtotas instalēšanas sistēma, kas tiek plaši uzskatīta par visefektīvāko veidu ļaunprātīgas programmatūras izskaušanai, ”atstājot augšupvērstu cīņu par tīru sistēma.

Jocīgi, ka Nemesis ļaunprogrammatūras ekosistēmā ir iekļauta pati atinstalēšanas funkcija. Tas atjaunotu sākotnējo sāknēšanas sektoru un noņemtu ļaunprogrammatūru no jūsu sistēmas, taču tas ir tikai gadījumā, ja uzbrucējiem ir jānoņem ļaunprātīga programmatūra pēc pašu vēlēšanās.

UEFI droša sāknēšana

Nemesis sākumlapa ir lielā mērā ietekmējusi finanšu organizācijas, lai savāktu datus un izlietotu līdzekļus. To izmantošana nepārsteidz Intel vecāko tehniskā mārketinga inženieri, Braiens Ričardsons, kurš piezīmes “MBR sāknēšanas komplekti un sakņu komplekti ir bijuši vīrusu uzbrukumu pārnēsātāji kopš“ Ievietojiet disku A: dienām ”un nospiediet ENTER, lai turpinātu. Viņš aizgāja uz paskaidrojiet, ka, kaut arī Nemesis neapšaubāmi ir ļoti bīstams ļaunprātīgas programmatūras elements, tas, iespējams, tik viegli neietekmē jūsu mājas sistēmu.

Windows sistēmas, kas izveidotas dažos pēdējos gados, iespējams, būs formatētas, izmantojot GUID nodalījumu tabulu ar pamatā esošo programmaparatūru pamatojoties uz UEFI Kas ir UEFI un kā tas jūs drošāk aizsargā?Ja nesen esat sāknējis datoru, iespējams, BIOS vietā pamanījāt saīsinājumu "UEFI". Bet kas ir UEFI? Lasīt vairāk . Ļaunprātīgās programmatūras BOOTRASH virtuālās failu sistēmas izveides daļa ir atkarīga no mantota diska pārtraukuma, kas neeksistēs sistēmās, kas tiek ielādētas ar UEFI, savukārt UEFI Secure Boot paraksta pārbaude sāknēšanas laikā bloķētu sāknēšanas komplektu process.

Tātad jaunākās sistēmas, kas iepriekš instalētas ar Windows 8 vai Windows 10, vismaz pagaidām var tikt atbrīvotas no šiem draudiem. Tomēr tas ilustrē galveno problēmu ar lielajiem uzņēmumiem, kuri neatjaunina savu IT aparatūru. Šie uzņēmumi joprojām izmanto Windows 7 un daudzviet joprojām izmantojot Windows XP, pakļauj sevi un savus klientus a nopietni finanšu un datu draudi Kāpēc uzņēmumiem, kas pārkāpumus noslēpumā, varētu būt laba lietaTā kā tiešsaistē ir tik daudz informācijas, mēs visi uztraucamies par iespējamiem drošības pārkāpumiem. Bet šos pārkāpumus ASV varētu turēt noslēpumā, lai jūs aizsargātu. Tas izklausās traki, tāpēc kas notiek? Lasīt vairāk .

Indes, līdzeklis

Sakņu komplekti ir sarežģīti operatori. Aptumšošanas maģistri ir paredzēti, lai pēc iespējas ilgāk kontrolētu sistēmu, visā šajā laikā savācot pēc iespējas vairāk informācijas. Pretvīrusu un pretprogrammatūru uzņēmumi ir ņēmuši vērā un vairākus rootkit noņemšanas lietojumprogrammas tagad ir pieejamas lietotājiem Pilnīga ļaunprātīgas programmatūras noņemšanas rokasgrāmataĻaunprātīga programmatūra mūsdienās ir visur, un ļaunprātīgas programmatūras izdzēšana no jūsu sistēmas ir ilgs process, kam nepieciešami norādījumi. Ja domājat, ka jūsu dators ir inficēts, tas ir jums nepieciešamais ceļvedis. Lasīt vairāk :

- Malwarebytes Anti-Rootkit Beta

- Kaspersky Lab TDSSKiller

- Avast aswMBR

- Bitdefender Anti-Rootkit

- GMER - uzlabota lietojumprogramma, kurai nepieciešama manuāla noņemšana

Pat ja pastāv iespēja veiksmīgi izņemt piedāvājumus, daudzi drošības eksperti piekrīt, ka tas ir vienīgais veids lai par 99% pārliecinātos, ka tīra sistēma ir pilnīgs diskdziņa formāts - tāpēc pārliecinieties, ka jūsu sistēma ir saglabāta dublēts!

Vai esat pieredzējis sakņu komplektu vai pat sāknēšanas komplektu? Kā jūs sakopāt savu sistēmu? Paziņojiet mums tālāk!

Gavins ir MUO vecākais rakstnieks. Viņš ir arī MakeUseOf šifrētās māsas vietnes Blocks Decoded redaktors un SEO vadītājs. Viņam ir BA (Hons) mūsdienu rakstīšana ar digitālās mākslas praksi, kas izveidota no Devonas pakalniem, kā arī vairāk nekā desmit gadu profesionāla rakstīšanas pieredze. Viņš bauda lielu daudzumu tējas.