Reklāma

Pirms trim nedēļām nopietns drošības jautājums operētājsistēmā OS X 10.10.4 tika atklāts. Tas pats par sevi nav īpaši interesants.

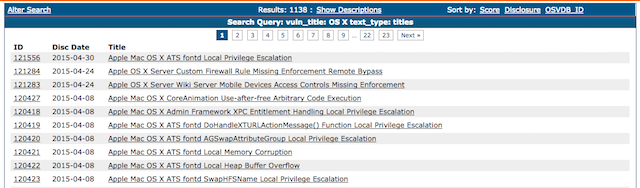

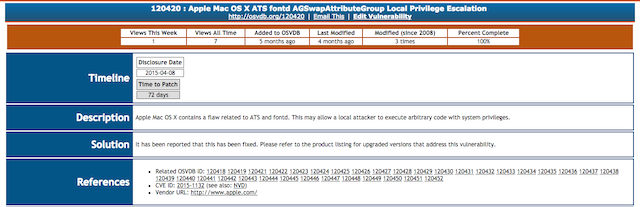

Atklātas drošības ievainojamības populārajās programmatūras pakotnēs visu laiku, un OS X nav izņēmums. Atvērtā koda ievainojamības datu bāze (OSVDB) parāda vismaz 1100 ievainojamības, kas marķētas kā “OS X”. Bet kas ir interesants ir veids, kā tika atklāta šī neaizsargātība.

Tā vietā, lai pastāstītu Apple un dotu viņiem laiku problēmas novēršanai, pētnieks nolēma izvietot savu izmantošanu internetā visiem redzamiem.

Gala rezultāts bija bruņošanās sacensība starp Apple un melno cepuru hakeriem. Apple bija jāizlaiž plāksteris pirms ievainojamības tika ierocis, un hakeriem bija jāizveido ekspluatācija, pirms riska sistēmas tiek salabotas.

Jūs varētu domāt, ka konkrētā informācijas izpaušanas metode ir bezatbildīga. Jūs to pat varētu nosaukt par neētisku vai pārgalvīgu. Bet tas ir daudz sarežģītāk. Laipni lūdzam dīvainajā, mulsinošajā neaizsargātības izpaušanas pasaulē.

Pilnīga un atbildīga informācijas atklāšana

Ir divi populāri veidi, kā programmatūras pārdevējiem atklāt neaizsargātību.

Pirmais tiek saukts pilnīga izpaušana. Līdzīgi kā iepriekšējā piemērā, pētnieki nekavējoties publisko savu neaizsargātību dabā, dodot pārdevējiem absolūti nekādas iespējas atbrīvot labojumu.

Otro sauc atbildīga izpaušana, vai pamazām atklājot. Šajā vietā pētnieks sazinās ar pārdevēju, pirms ievainojamība tiek atbrīvota.

Pēc tam abas puses vienojas par laika grafiku, kurā pētnieks apņemas neaizsargātību nepublicēt, lai pārdevējam dotu iespēju izveidot un atbrīvot labojumu. Šis laika posms var būt no 30 dienām līdz gadam atkarībā no ievainojamības nopietnības un sarežģītības. Dažus drošības trūkumus nevar viegli novērst, un tāpēc visas programmatūras sistēmas ir jāveido no jauna.

Kad abas puses ir apmierinātas ar izstrādāto labojumu, ievainojamība tiek atklāta un tai piešķirta a CVE numurs. Tie unikāli identificē katru ievainojamību, un ievainojamība tiek arhivēta tiešsaistē OSVDB.

Bet kas notiek, ja gaidīšanas laiks beidzas? Nu, viena no divām lietām. Pēc tam pārdevējs vienosies par pagarinājumu ar pētnieku. Bet, ja pētnieks nav apmierināts ar to, kā pārdevējs ir reaģējis vai izturējies, vai arī viņiem šķiet, ka pagarinājuma pieprasījums ir nepamatots, viņi, iespējams, to vienkārši publicē tiešsaistē bez gatavības noteikt labojumus.

Drošības jomā notiek karstas debates par to, kura informācijas izpaušanas metode ir vislabākā. Daži domā, ka vienīgā ētiskā un precīzā metode ir pilnīga izpaušana. Daži uzskata, ka vislabāk ir dot pārdevējiem iespēju novērst problēmu, pirms tā tiek izplatīta savvaļā.

Kā izrādās, abām pusēm ir daži pārliecinoši argumenti.

Argumenti atbildīgas informācijas atklāšanai

Apskatīsim piemēru, kur vislabāk bija izmantot atbildīgu izpaušanu.

Kad mēs runājam par kritisko infrastruktūru interneta kontekstā, ir grūti no tā izvairīties DNS protokols Kā nomainīt DNS serverus un uzlabot interneta drošībuIedomājieties šo - jūs pamodāties vienā skaista rītā, izlejat sev kafijas tasi un pēc tam apsēdāties pie datora, lai sāktu darbu ar šo dienu. Pirms jūs faktiski nokļūstat ... Lasīt vairāk . Tas ļauj mums tulkot cilvēkiem lasāmas tīmekļa adreses (piemēram, makeuseof.com) IP adresēs.

DNS sistēma ir neticami sarežģīta, un ne tikai tehniskā līmenī. Šai sistēmai ir ļoti liela uzticēšanās. Mēs ticam, ka, ierakstot tīmekļa adresi, mēs tiekam nosūtīti pareizajā vietā. Šīs sistēmas integritāte ir daudz kas jādara.

Ja kāds varēja traucēt DNS pieprasījumu vai kompromitēt to, kaitējums var būt ļoti liels. Piemēram, viņi varēja sūtīt cilvēkus uz krāpnieciskām tiešsaistes bankas lapām, tādējādi ļaujot viņiem iegūt informāciju par tiešsaistes banku. Viņi varēja pārtvert savu e-pastu un tiešsaistes trafiku, izmantojot uzbrukumu cilvēkam, un lasīt saturu. Tie varētu būtiski mazināt interneta drošību kopumā. Biedējoši sīkumi.

Dan Kaminsky ir labi ievērots drošības pētnieks, ar ilgu atsākot ievainojamību plaši pazīstamā programmatūrā. Bet viņš ir visvairāk pazīstams ar 2008. gada atklājumu, iespējams, par visnopietnākā neaizsargātība kādreiz atrastajā DNS sistēmā. Tas būtu ļāvis kādam viegli izpildīt a saindēšanās ar kešatmiņu (vai DNS krāpšana) uzbrukums DNS vārdu serverim. Sīkāka informācija par šo ievainojamību tika izskaidrota 2008. gada Def Con konferencē.

Kaminskis, precīzi apzinoties šāda nopietna trūkuma atbrīvošanas sekas, nolēma to atklāt DNS programmatūras pārdevējiem, kurus ietekmē šī kļūda.

Ietekmēja vairākus nozīmīgus DNS produktus, tostarp tos, kurus izstrādājuši Alcatel-Lucent, BlueCoat Technologies, Apple un Cisco. Šī problēma skāra arī vairākas DNS ieviešanas, kas piegādātas kopā ar dažiem populāriem Linux / BSD izplatījumiem, ieskaitot Debian, Arch, Gentoo un FreeBSD.

Kaminskis viņiem deva 150 dienas labojuma izstrādei un slepeni strādāja ar viņiem, lai palīdzētu viņiem saprast ievainojamību. Viņš zināja, ka šis jautājums ir tik smags un iespējamie zaudējumi tik lieli, ka tas būtu bijis neticami pārgalvīgi to publiski atbrīvot, nedodot pārdevējiem iespēju izdot a plāksteris.

Starp citu, ievainojamība bija noplūda nejauši drošības firmas Matsano bloga ierakstā. Raksts tika noņemts, bet tas tika atspoguļots vienā dienā pēc publicēšanas izmantot Viņi tevi kapā šādi: drūmā eksplozijas komplektu pasauleKrāpnieki var izmantot programmatūras komplektus, lai izmantotu ievainojamības un izveidotu ļaunprātīgu programmatūru. Bet kas ir šie ekspluatācijas komplekti? No kurienes viņi nāk? Un kā tos var apturēt? Lasīt vairāk bija izveidots.

Kaminska DNS ievainojamība galu galā rezumē argumenta būtību par labu atbildīgai, pakāpeniskai atklāšanai. Dažas ievainojamības, piemēram nulles dienas ievainojamība Kas ir nulles dienas ievainojamība? [MakeUseOf skaidrojumi] Lasīt vairāk - ir tik nozīmīgi, ka to publiska atbrīvošana radītu būtisku kaitējumu.

Tomēr ir arī pārliecinošs arguments par labu iepriekš nepaziņotam.

Pilnīgas informācijas atklāšanas gadījums

Atbrīvojot neaizsargātību, jūs atbloķējat pandoras kasti, kurā negaršīgi cilvēki var ātri un viegli izgatavot ekspluatāciju un kompromitēt neaizsargātās sistēmas. Tātad, kāpēc kāds izvēlas to darīt?

Ir vairāki iemesli. Pirmkārt, pārdevēji bieži vien diezgan lēni reaģē uz drošības paziņojumiem. Efektīvi piespiežot roku, atbrīvojot neaizsargātību savvaļā, viņi ir vairāk motivēti ātri reaģēt. Vēl sliktāk, daži sliecas nepubliskot Kāpēc uzņēmumiem, kas pārkāpumus noslēpumā, varētu būt laba lietaTā kā tiešsaistē ir tik daudz informācijas, mēs visi uztraucamies par iespējamiem drošības pārkāpumiem. Bet šos pārkāpumus ASV varētu turēt noslēpumā, lai jūs aizsargātu. Tas izklausās traki, tāpēc kas notiek? Lasīt vairāk fakts, ka viņi piegādāja neaizsargātu programmatūru. Pilnīga informācijas atklāšana liek viņiem būt godīgiem pret klientiem.

Bet tas arī ļauj patērētājiem izdarīt apzinātu izvēli par to, vai viņi vēlas turpināt izmantot noteiktu, neaizsargātu programmatūras vienību. Es iedomājos, ka vairākums to nedarīs.

Ko vēlas pārdevēji?

Pārdevējiem patiešām nepatīk pilnīga izpaušana.

Galu galā tas viņiem ir neticami slikts PR, un tas riskē viņu klientus. Viņi ir mēģinājuši pamudināt cilvēkus atbildīgi atklāt ievainojamības, izmantojot kļūdu pievilināšanas programmas. Tie ir bijuši ļoti veiksmīgi, Google samaksājot USD 1,3 miljonus dolāru tikai 2014. gadā.

Lai gan ir vērts norādīt, ka daži uzņēmumi - kā Oracle Oracle vēlas, lai jūs vairs nesūtītu kļūdas - lūk, kāpēc tas ir trakiOracle atrodas karstā ūdenī virs drošības vadītājas Marijas Deividsones kļūdainā emuāra ziņojuma. Šī demonstrācija par to, kā Oracle drošības filozofija atkāpjas no vispārējās pieejas, drošības aprindās netika labi uztverta ... Lasīt vairāk - attur cilvēkus no programmatūras drošības izpētes.

Bet joprojām būs cilvēki, kas uzstāj uz pilnīgas izpaušanas izmantošanu vai nu filozofisku apsvērumu dēļ, vai arī savas atrakcijas dēļ. Neviena kļūmju novēršanas programma, lai cik dāsna tā būtu, nevar pret to cīnīties.

Metjū Hjūss ir programmatūras izstrādātājs un rakstnieks no Liverpūles, Anglijas. Viņš reti atrodams bez tasītes spēcīgas melnas kafijas rokā un absolūti dievina savu Macbook Pro un kameru. Jūs varat lasīt viņa emuāru vietnē http://www.matthewhughes.co.uk un seko viņam līdzi twitter vietnē @matthewhughes.