Reklāma

Kad ap maija beigām sāka izžūt jauni plaši izplatītās Locky izpirkuma programmatūras gadījumi Drošības pētnieki bija pārliecināti, ka 2016. gadā mēs nebijām redzējuši pēdējo no failu šifrējošajām ļaunprogrammatūrām variants.

Lūk, lūk, viņiem bija taisnība.

Kopš 19. jūnijath drošības eksperti ir novērojuši miljoniem ļaunprātīgu e-pasta ziņojumu, kas nosūtīti kopā ar pielikumu, kas satur jaunu Locky izpirkuma programmatūras variantu. šķiet, ka evolūcija ir padarījusi ļaunprātīgu programmatūru ievērojami bīstamāku Ārpus datora: 5 veidi, kā Ransomware jūs aizvedīs nākotnē uz nebrīvēRansomware, iespējams, ir visjaunākā ļaunprātīgā programmatūra, un noziedznieku, kas to izmanto, kļūst arvien vairāk uzlabotas, Šeit ir piecas satraucošas lietas, kuras drīzumā varētu tikt ņemtas par ķīlniecēm, ieskaitot viedās mājas un viedās automašīnas. Lasīt vairāk , un tiem ir pievienota mainīta izplatīšanas taktika, izplatot infekciju tālāk, nekā iepriekš novērots.

Drošības pētnieki satrauc ne tikai Locky ransomware. Jau ir bijuši citi Locky varianti, un šķiet, ka izplatīšanas tīkli visā pasaulē izvērš “ražošanu”, paturot prātā īpašus mērķus.

JavaScript Ransomware

2016. gads ir redzēts neliela kaitīgās programmatūras izplatīšanas maiņa Nekrītiet no krāpnieku nedienām: ceļvedis Ransomware un citiem draudiem Lasīt vairāk . Interneta lietotāji, iespējams, tikai tagad sākuši saprast ārkārtīgi draudošās izpirkuma programmatūras iespējas, taču tā jau ir sākusi attīstīties, lai pēc iespējas ilgāk paliktu zem radara.

Un, lai arī ļaunprātīga programmatūra, kurā tiek izmantoti labi zināmi JavaScript ietvari, nav nekas neparasts, drošības profesionāļi 2016. gada pirmajā ceturksnī bija satriekti par ļaunprātīgas programmatūras pārpludināšanu. kā rezultātā Eldons Sprikerhofs ir štats:

“Šķiet, ka ļaunprātīgas programmatūras attīstība ir tikpat strauja un apgrūtināta kā jebkura džungļu vide, kur izdzīvošana un izplatīšanās notiek roku rokā. Autori bieži vien ir izvēlējušies dažādu ļaundabīgo programmu celmu funkcionalitāti nākamās koda paaudzē - regulāri pārbaudot katras paaudzes efektivitāti un rentabilitāti. ”

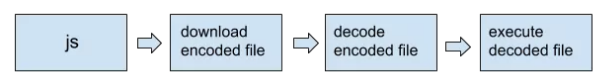

Java kodētas programmatūras iznākšana rada jaunu izaicinājumu lietotājiem no mēģinājumiem izvairīties. Iepriekš, ja jūs nejauši lejupielādējāt vai jums tika nosūtīts ļaunprātīgs fails, Windows skenētu faila paplašinājumu un izlemtu, vai šis konkrētais faila tips rada briesmas jūsu sistēmai.

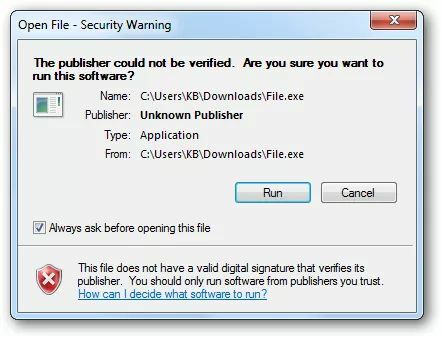

Piemēram, kad mēģināt palaist nezināmu.exe failā, jūs redzēsit šo brīdinājumu:

Izmantojot JavaScript, šāda noklusējuma brīdinājuma nav - .js faila paplašinājums - faili, kuru dēļ milzīgs skaits lietotāju noklikšķina, nedomājot, pēc tam tiek turēti izpirkt.

Robottīkli un surogātpasts

Lielākā daļa izpirktās programmatūras tiek nosūtīta, izmantojot ļaunprātīgus e-pastus, kas savukārt tiek nosūtīti milzīgos apjomos caur masveida inficēto datoru tīkliem, kurus parasti dēvē par “robottīkliem”.

Milzīgais Locky ransomware pieaugums ir tieši saistīts ar Necrus robottīklu, kura vidējais rādītājs bija 50,000 IP adreses inficētas ik pēc 24 stundām vairākus mēnešus. Novērošanas laikā (ko veica Anubis Networks) infekcijas līmenis bija stabils līdz 28. martamth kad bija milzīgs pieaugums, sasniedzot 650,000 infekcijas 24 stundu laikā. Pēc tam atgriezieties pie biznesa kā parasti, kaut arī ar lēnām krītošu inficēšanās līmeni.

Gada 1. jūnijāst, Nekruss aizgāja kluss. Spekulācijas par to, kāpēc robottīkls aizgāja mierīgi, ir niecīgas, kaut arī to centrā ir arestēti aptuveni 50 krievu hakeri. Tomēr robottīklu darbība tika atsākta vēlāk mēnesī (ap plkst. 19th jūnijs), nosūtot jauno Locky variantu miljoniem potenciālo upuru. Iepriekš redzamajā attēlā varat redzēt Necrus robottīkla pašreizējo izplatību - ņemiet vērā, kā tas izvairās no Krievijas?

Surogātpastos vienmēr ir pielikums, kas, domājams, ir svarīgs dokuments vai arhīvs, kas nosūtīts no uzticama (bet krāpta) konta. Kad dokuments ir lejupielādēts un pieejams, tas automātiski palaiž inficētu makro vai citu ļaunprātīgu skriptu, un sākas šifrēšanas process.

Neatkarīgi no tā, vai Locky, Dridex, CryptoLocker vai viens no neskaitāmajiem izpirkšanas programmatūras variantiem Vīrusi, spiegprogrammatūra, ļaunprātīga programmatūra utt. Izskaidrots: izpratne par tiešsaistes draudiemKad sākat domāt par visām lietām, kas varētu pārlūkot internetu, tīmeklis sāk izskatīties kā diezgan drausmīga vieta. Lasīt vairāk , surogātpasta izplatīšanas tīkls joprojām ir surogātpasts, kas skaidri parāda, cik veiksmīga ir šī piegādes metode.

Parādās jauni izaicinātāji: Bārts un RAA

JavaScript ļaundabīgā programmatūra nav vienīgais drauds Ransomware turpina augt - kā jūs varat sevi pasargāt? Lasīt vairāk lietotājiem būs jācīnās tuvāko mēnešu laikā - lai gan man ir vēl viens JavaScript rīks, par kuru jums pastāstīt!

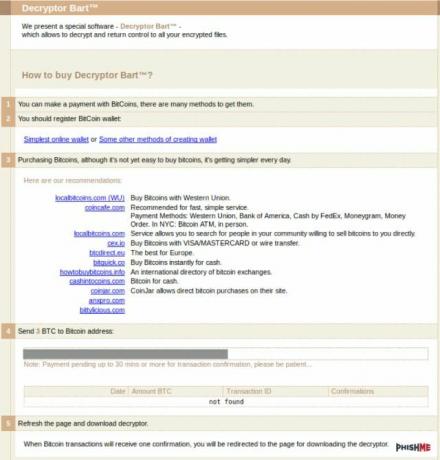

Pirmkārt, Bārts infekcija piesaista dažas diezgan standarta izpirktās programmatūras tehnikas, izmantojot līdzīgu maksājuma saskarni kā Locky, un šifrēšanai atlasot galveno failu paplašinājumu sarakstu. Tomēr ir dažas galvenās darbības atšķirības. Lai gan lielākajai daļai ransomware ir jāzvana mājās uz komandu un vadības serveri, lai šifrētu zaļo gaismu, Bārtam šāda mehānisma nav.

Tā vietā Brendan Griffin un Ronnie Tokazowski no Phishme uzskatu, ka Barts paļaujas uz a “Atšķirīgs upura identifikators, kas draudiem norāda, kāda atšifrēšanas atslēga jāizmanto, lai izveidotu atšifrēšanas lietojumprogrammu, kas, domājams, būtu pieejama tiem upuriem, kuri maksā izpirkuma maksa ”, kas nozīmē, pat ja inficētais tiek ātri atvienots no interneta (pirms tiek saņemta tradicionālā komanda un kontrole), izpirkšanas programmatūra joprojām šifrēs failus.

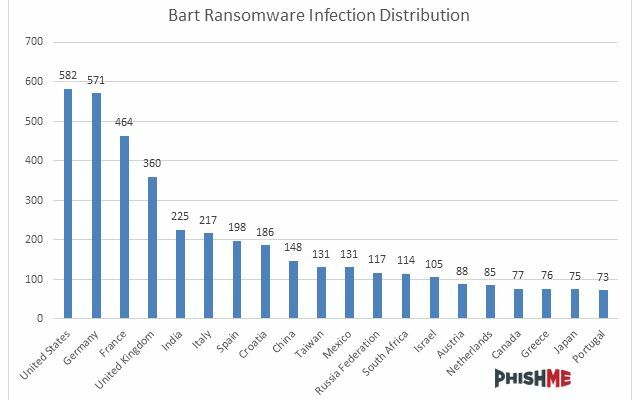

Bārtu atceļ vēl divas lietas: tā atšifrēšana, kas prasa cenu, un tā īpašā mērķu izvēle. Pašlaik tas ir 3BTC (bitcoin), kas rakstīšanas laikā ir vienāds ar nedaudz zem 2000 USD! Runājot par mērķu izvēli, faktiski vairāk ir tas, kurš ir Bārts nav mērķis. Ja Bārts nosaka instalētu lietotāja valodu krievu, ukraiņu vai baltkrievu valodā, tā netiks ieviesta.

Otrkārt, mums ir RAA, vēl viens ransomware variants, kas pilnībā izstrādāts JavaScript. Kas padara RAA interesantu, tas ir parasto JavaScript bibliotēku izmantošana. RAA tiek izplatīts caur ļaunprātīgu e-pasta tīklu, kā mēs redzam ar lielāko daļu izpirkuma programmatūras, un parasti tas ir maskēts kā Word dokuments. Kad fails tiek izpildīts, tas rada viltotu Word dokumentu, kas, šķiet, ir pilnībā bojāts. Tā vietā RAA skenē pieejamos diskus, lai pārbaudītu piekļuvi lasīšanai un rakstīšanai, un, ja tas izdodas, Crypto-JS bibliotēku, lai sāktu lietotāja failu šifrēšanu.

Lai pievienotu apvainojumu savainojumiem, RAA apvieno arī labi zināmo paroļu zagšanas programmu Pony, lai pārliecinātos, ka esat patiešām ieskrūvēts.

Java ļaunprogrammatūras kontrole

Par laimi, neraugoties uz acīmredzamiem draudiem, ko rada uz JavaScript balstīta ļaunprogrammatūra, mēs varam mazināt iespējamo bīstamību, izmantojot dažas pamata drošības kontroles gan mūsu e-pasta kontos, gan Office komplektos. Es izmantoju Microsoft Office, tāpēc šie padomi koncentrēsies uz šīm programmām, taču jums vajadzētu piemērot tos pašus drošības principus visām jūsu izmantotajām lietojumprogrammām.

Atspējot makro

Pirmkārt, jūs varat atspējot makro automātisko palaišanu. Makro var saturēt kodu, kas paredzēts, lai automātiski lejupielādētu un izpildītu ļaunprātīgu programmatūru bez jums to saprotot. Es jums parādīšu, kā to izdarīt Microsoft Word 2016, bet process ir salīdzinoši līdzīgs visām pārējām Office programmām Kā pasargāt sevi no Microsoft Word ļaunprātīgas programmatūrasVai zinājāt, ka jūsu datoru var inficēt ar ļaunprātīgiem Microsoft Office dokumentiem vai ka jūs varētu pamudināt iespējot nepieciešamos iestatījumus, lai inficētu jūsu datoru? Lasīt vairāk .

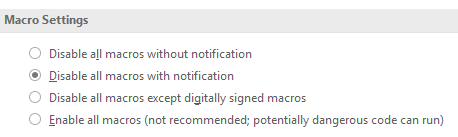

Doties uz Fails> Iespējas> Uzticamības centrs> Uzticamības centra iestatījumi. Zem Makro iestatījumi jums ir četras iespējas. Es izvēlos Atspējojiet visus makro ar paziņojumu, tāpēc es varu izvēlēties to palaist, ja esmu pārliecināts par avotu. Tomēr Microsoft iesaka izvēlētiesAtspējojiet visus makro, izņemot digitāli parakstītos makro, tieši saistībā ar Locky rensomware izplatīšanos.

Rādīt paplašinājumus, izmantot citu programmu

Tas nav pilnīgi drošs, taču abu izmaiņu kombinācija, iespējams, ietaupīs jūs no dubultklikšķa uz nepareiza faila.

Pirmkārt, sistēmā Windows ir jāatspējo failu paplašinājumi, kas pēc noklusējuma ir paslēpti.

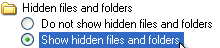

Operētājsistēmā Windows 10 atveriet Explorer logu un dodieties uz Skats cilne. Pārbaudiet Faila nosaukuma paplašinājumi.

Operētājsistēmā Windows 7, 8 vai 8.1 dodieties uz Vadības panelis> Izskats un personalizēšana> Mapes opcijas. Saskaņā Skats cilni, ritiniet uz leju Papildu iestatījumi līdz pamani Slēpt zināmo failu tipu paplašinājumus.

Ja nejauši lejupielādējat ļaunprātīgu failu, kas slēpts kā kaut kas cits, jums vajadzētu būt iespējai pamanīt faila paplašinājumu pirms izpildes.

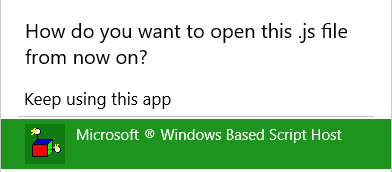

Otrajā daļā tiek mainīta noklusējuma programma, ko izmanto JavaScript failu atvēršanai. Jūs redzat, ka, iesaistoties JavaScript savā pārlūkprogrammā, pastāv vairāki šķēršļi un ietvari, lai mēģinātu apturēt ļaunprātīgas darbības, kas grauj jūsu sistēmu. Kad atrodaties ārpus pārlūka svētuma un nokļūstat Windows apvalkā, šī faila izpildes laikā var notikt sliktas lietas.

Dodies uz a .js failu. Ja nezināt, kur un kā, ievadiet * .js Windows Explorer meklēšanas joslā. Jūsu logā vajadzētu aizpildīt failus, kas ir līdzīgi šim:

Ar peles labo pogu noklikšķiniet uz faila un atlasiet Īpašības. Pašlaik mūsu JavaScript fails tiek atvērts ar Microsoft Windows Based Script Host. Ritiniet uz leju, līdz atrodat Notepad un nospiediet labi.

Divreiz pārbaudiet

Microsoft Outlook neļauj saņemt noteikta veida failus. Tas ietver gan .exe, gan .js, un tas ir paredzēts, lai neļautu netīšām ieviest datorā ļaunprātīgu programmatūru. Tomēr tas nenozīmē, ka viņi nevar un neslīdēs cauri abiem citiem līdzekļiem. Ir trīs ārkārtīgi vienkārši veidi, kā ransomware var pārsaiņot:

- Izmantojot failu saspiešanu: ļaunprātīgo kodu var arhivēt, un tas tiek nosūtīts ar citu faila paplašinājumu, kas neizraisa Outlook integrēto pielikumu bloķēšanu.

- Pārdēvējiet failu: mēs bieži sastopamies ar ļaunprātīgu kodu, kas slēpts kā cits faila tips. Tā kā lielākā daļa pasaules izmanto kādu biroja komplektu, dokumentu formāti ir ārkārtīgi populāri.

- Koplietota servera izmantošana: šī opcija ir nedaudz mazāk iespējama, bet ļaunprātīgu pastu var nosūtīt no privāta FTP vai droša SharePoint servera, ja tas tiek apdraudēts. Tā kā serveris programmā Outlook tiks iekļauts baltajā sarakstā, pielikums netiks uzņemts kā ļaunprātīgs.

Pilnu sarakstu skatīt šeit no kuriem paplašinājumi Outlook pēc noklusējuma bloķē.

Pastāvīga modrība

Es negrasos melot. Atrodoties tiešsaistē, pastāv visuresoši ļaunprātīgas programmatūras draudi, taču jums nav jāpiekāpjas spiedienam. Apsveriet vietnes, kuras apmeklējat, kontus, kurus reģistrējaties, kā arī saņemtos e-pastus. Un, kaut arī mēs zinām, ka pretvīrusu programmatūrai ir grūti sekot līdzi žilbinošajam ļaundabīgo programmu klāstam Izstrādāti varianti, pretvīrusu komplekta lejupielādēšanai un atjaunināšanai noteikti vajadzētu būt daļai no jūsu sistēmas aizstāvība.

Vai jūs esat skāris rensomware? Vai saņēmāt failus atpakaļ? Kurš ransomware tas bija? Paziņojiet mums, kas ar jums notika!

Attēlu kredīti: Nekrusa robottīklu infekcijas karte, izmantojot malwaretech.com, Bāra atšifrēšanas saskarne un pašreizējās infekcijas pa valstīm gan caur phishme.com

Gavins ir MUO vecākais rakstnieks. Viņš ir arī MakeUseOf šifrētās māsas vietnes Blocks Decoded redaktors un SEO vadītājs. Viņam ir BA (Hons) mūsdienu rakstīšana ar digitālās mākslas praksi, kas izveidota no Devonas pakalniem, kā arī vairāk nekā desmit gadu profesionāla rakstīšanas pieredze. Viņš bauda lielu daudzumu tējas.