Reklāma

Maršrutētāja, tīkla ierīces un lietu interneta ļaunprātīgā programmatūra ir arvien izplatītāka. Lielākā uzmanība tiek pievērsta neaizsargātu ierīču inficēšanai un pievienošanai spēcīgiem robottīkliem. Maršrutētāju un lietiskā interneta (IoT) ierīces vienmēr ir ieslēgtas, vienmēr ir tiešsaistē un gaida instrukcijas. Tad perfekta robottīklu lopbarība.

Bet ne visas ļaunprātīgās programmatūras ir vienādas.

VPNFilter ir iznīcinošs ļaunprātīgas programmatūras drauds maršrutētājiem, IoT ierīcēm un pat dažām tīkla pievienotās atmiņas (NAS) ierīcēm. Kā jūs varat pārbaudīt VPNFilter ļaunprātīgas programmatūras infekciju? Un kā jūs to varat sakopt? Apskatīsim sīkāk VPNFilter.

Kas ir VPNFilter?

VPNFilter ir izsmalcināts modulārs ļaunprogrammatūras variants, kas galvenokārt paredzēts tīkla ierīcēm no plaša ražotāju loka, kā arī NAS ierīcēm. Sākotnēji VPNFilter tika atrasts Linksys, MikroTik, NETGEAR un TP-Link tīkla ierīcēs, kā arī QNAP NAS ierīcēs, ar aptuveni 500 000 infekcijām 54 valstīs.

komanda, kas atklāja VPNFilter

, Cisco Talos, nesen atjaunināta informācija saistībā ar ļaunprātīgu programmatūru, norādot, ka tādu ražotāju kā ASUS, D-Link, Huawei, Ubiquiti, UPVEL un ZTE tīkla iekārtās tagad tiek parādītas VPNFilter infekcijas. Rakstīšanas laikā Cisco tīkla ierīces tas netiek ietekmēts.Ļaunprātīgā programmatūra ir atšķirībā no vairuma citu uz IoT vērsta ļaunprogrammatūra, jo tā saglabājas arī pēc sistēmas atkārtotas palaišanas, padarot to grūti iznīcināmu. Īpaši neaizsargātas ir ierīces, kas izmanto noklusējuma pieteikšanās akreditācijas datus vai ar zināmām nulles dienas ievainojamībām, kuras nav saņēmušas programmaparatūras atjauninājumus.

Ko dara VPNFilter?

Tātad, VPNFilter ir “daudzpakāpju, modulāra platforma” var izraisīt destruktīvu ierīču bojājumu. Turklāt tas var kalpot arī kā datu vākšanas drauds. VPNFilter darbojas vairākos posmos.

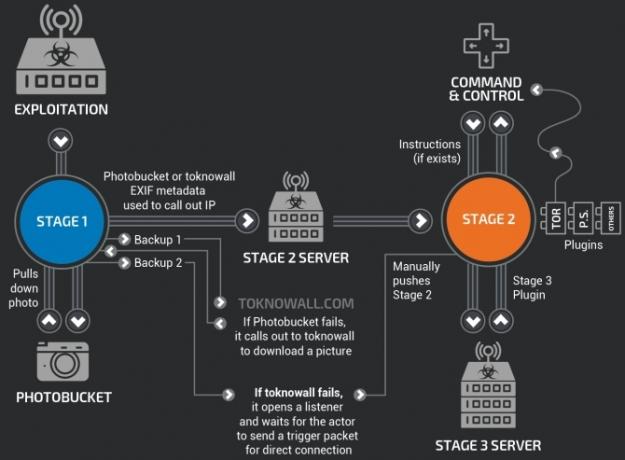

1. posms: VPNFilter 1. posms ierīcē izveido pludmales galviņu, sazinoties ar tās komandu un vadības serveri (C&C), lai lejupielādētu papildu moduļus un gaidītu instrukcijas. 1. posmam ir arī vairākas iebūvētas atlaišanas, lai atrastu 2. posma C & Cs, ja izvietošanas laikā mainās infrastruktūra. 1. posma VPNFilter ļaunprogrammatūra arī spēj izdzīvot no atkārtotas sāknēšanas, padarot to par nopietnu draudu.

2. posms: VPNFilter 2. posms netiek veikts caur atkārtotu sāknēšanu, taču tam ir plašāks iespēju klāsts. 2. posms var apkopot privātus datus, izpildīt komandas un traucēt ierīces pārvaldību. Arī savvaļā ir dažādas 2. posma versijas. Dažas versijas ir aprīkotas ar iznīcinošu moduli, kas pārraksta ierīces programmaparatūras nodalījumu, pēc tam atsāknēšana, lai ierīci padarītu nelietojamu (ļaunprātīga programmatūra piestiprina maršrutētāju, IoT vai NAS ierīci, pamatā).

3. posms: VPNFilter 3. posma moduļi darbojas kā 2. posma spraudņi, paplašinot VPNFilter funkcionalitāti. Viens modulis darbojas kā pakešu snifferis, kas ierīcē savāc ienākošo trafiku un nozog akreditācijas datus. Vēl viens ļauj 2. pakāpes ļaunprogrammatūrai droši sazināties, izmantojot Tor. Cisco Talos arī atrada vienu moduli, kas ienes ļaunprātīgu saturu satiksmē, kas iet caur ierīci, kas nozīmē, ka hakeris var nodot tālākus savienojumus ar citām savienotām ierīcēm, izmantojot maršrutētāju, IoT vai NAS ierīce.

Turklāt VPNFilter moduļi “pieļauj vietņu akreditācijas zādzības un Modbus SCADA protokolu uzraudzību”.

Fotoattēlu koplietošanas meta

Vēl viena interesanta (bet ne tikko atklāta) VPNFilter ļaundabīgās programmatūras iezīme ir tiešsaistes fotoattēlu koplietošanas pakalpojumu izmantošana, lai atrastu sava C&C servera IP adresi. Talos analīzē tika atklāts, ka ļaunprogrammatūra norāda uz virkni Photobucket URL. Ļaunprātīga programmatūra lejupielādē pirmais attēls galerijā norāda uz URL atsaukumiem un izraksta attēlā paslēptu servera IP adresi metadati.

IP adrese “tiek iegūta no sešām GPS skaitļa platuma un garuma vērtībām EXIF informācijā”. Ja tas neizdodas, 1. pakāpes ļaunprogrammatūra tiek atgriezta parastajā domēnā (toknowall.com - vairāk par šo zemāk), lai lejupielādētu attēlu un mēģinātu to pašu process.

Mērķtiecīga pakešu šņaukšana

Atjauninātais Talos ziņojums atklāja dažas interesantas atziņas par VPNFilter pakešu sniffing moduli. Tā vietā, lai visu saliktu garumā, tajā ir diezgan stingrs noteikumu kopums, kas vērsts uz konkrētiem satiksmes veidiem. Konkrēti, satiksme no rūpnieciskām vadības sistēmām (SCADA), kas savieno, izmantojot TP-Link R600 VPN, savienojumi ar iepriekš noteiktas IP adreses (norādot uzlabotas zināšanas par citiem tīkliem un vēlamo trafiku), kā arī datu paketes ar 150 baiti vai lielāki.

Kreigs Viljams, vecākais tehnoloģiju vadītājs un Talos globālais informācijas menedžeris, stāstīja Ars, “Viņi meklē ļoti specifiskas lietas. Viņi nemēģina savākt tik daudz trafika, cik vien iespējams. Viņi rīkojas pēc dažām ļoti mazām lietām, piemēram, akreditācijas datiem un parolēm. Mums šajā jomā nav daudz interešu, izņemot to, ka tas šķiet neticami mērķtiecīgs un neticami izsmalcināts. Mēs joprojām cenšamies noskaidrot, kam viņi to izmantoja. ”

Kur radās VPNFilter?

Tiek uzskatīts, ka VPNFilter valsts sponsorētās hakeru grupas darbs. Tā kā sākotnējais VPNFilter infekcijas pieaugums bija jūtams visā Ukrainā, sākotnējie pirksti norādīja uz Krievijas atbalstītajiem pirkstu nospiedumiem un hakeru grupu Fancy Bear.

Tomēr tāda ir ļaunprogrammatūras izsmalcinātība, ka nav skaidras ģenēzes, un neviena hakeru grupa, ne nacionāla valsts, ne kā citādi nav izvirzījusies uz priekšu, lai pieprasītu ļaunprātīgu programmatūru. Ņemot vērā sīki izstrādātos ļaunprātīgas programmatūras noteikumus un mērķauditorijas atlasi SCADA un citos industriālās sistēmas protokolos, šķiet, ka nacionālās valsts dalībnieks ir visdrīzākais.

Neatkarīgi no tā, ko es domāju, FBI uzskata, ka VPNFilter ir Fancy Bear radīšana. 2018. gada maijā FBI konfiscēja domēnu—ToKnowAll.com— tika uzskatīts, ka tas tika izmantots, lai instalētu un komandētu 2. un 3. posma VPNFilter ļaundabīgo programmatūru. Domēna atsavināšana noteikti palīdzēja apturēt tūlītēju VPNFilter izplatīšanos, taču tā nešķīra galveno artēriju; Ukrainas SBU 2018. gada jūlijā veica VPNFilter uzbrukumu ķīmiskās apstrādes rūpnīcai.

VPNFilter ir arī līdzības ar BlackEnergy ļaunprogrammatūru - APT Trojas zirgu, ko izmanto pret plašu Ukrainas mērķu loku. Atkal, kaut arī tas nebūt nav pilnīgs pierādījums, Ukrainas sistemātiskā mērķauditorija galvenokārt izriet no uzlaušanas grupām ar Krievijas saitēm.

Vai esmu inficēts ar VPNFilter?

Iespējams, jūsu maršrutētājā nav VPNFilter ļaunprogrammatūras. Bet vienmēr ir labāk būt drošam nekā žēl:

- Pārbaudiet šo sarakstu savam maršrutētājam. Ja jūs neesat sarakstā, viss ir kārtībā.

- Jūs varat doties uz Vietnes Symantec VPNFilter pārbaude. Atzīmējiet izvēles rūtiņu un noklikšķiniet uz Palaist VPNFilter pārbaudi poga pa vidu. Pārbaude tiek pabeigta dažu sekunžu laikā.

Esmu inficēts ar VPNFilter: ko man darīt?

Ja Symantec VPNFilter Check apstiprina, ka maršrutētājs ir inficēts, jums ir skaidra rīcība.

- Atiestatiet maršrutētāju un pēc tam vēlreiz palaidiet VPNFilter Check.

- Atiestatiet maršrutētāja rūpnīcas iestatījumus.

- Lejupielādējiet maršrutētāja jaunāko programmaparatūru un pabeidziet tīras programmaparatūras instalēšanu, vēlams, procesa laikā maršrutētājam neveicot tiešsaistes savienojumu.

Turklāt katrā ierīcē, kas savienota ar inficēto maršrutētāju, jums jāveic pilnīga sistēmas skenēšana.

Jums vienmēr jāmaina maršrutētāja noklusējuma pieteikšanās akreditācijas dati, kā arī jebkuras IoT vai NAS ierīces (IoT ierīces šo uzdevumu neatvieglo Kāpēc lietu internets ir lielākais drošības murgsKādu dienu jūs ieradīsities mājās no darba, lai uzzinātu, ka ir pārkāpta jūsu mākoņa aizsardzības mājas drošības sistēma. Kā tas varēja notikt? Izmantojot lietu internetu (IoT), jūs varētu uzzināt grūto ceļu. Lasīt vairāk ) ja tas vispār ir iespējams. Turklāt, kaut arī ir pierādījumi, ka VPNFilter var apiet dažus ugunsmūrus, ja tas ir instalēts un pareizi konfigurēts 7 vienkārši padomi, kā minūtēs nodrošināt maršrutētāju un Wi-Fi tīkluVai kāds šņaukājas un noklausās jūsu Wi-Fi trafiku, zog jūsu paroles un kredītkaršu numurus? Vai jūs pat zināt, vai kāds bija? Droši vien nē, tāpēc nodrošiniet bezvadu tīklu ar šīm 7 vienkāršajām darbībām. Lasīt vairāk palīdzēs nezaudēt no tīkla daudz citu šķebinošu lietu.

Uzmanies no maršrutētāja ļaunprātīgas programmatūras!

Maršrutētāja ļaunprātīga programmatūra ir arvien izplatītāka. IoT ļaunprātīgā programmatūra un ievainojamības ir visur, un, tiešsaistē ienākot vairākām ierīcēm, tas tikai pasliktināsies. Jūsu maršrutētājs ir jūsu mājas datu centrālais punkts. Tomēr tas nesaņem gandrīz tikpat lielu drošības uzmanību kā citas ierīces.

Vienkārši liec, maršrutētājs nav drošs, kā jūs domājat 10 veidi, kā maršrutētājs nav tik drošs, kā jūs domājatPiedāvājam 10 veidus, kā hakeri un bezvadu nolaupītāji var izmantot jūsu maršrutētāju. Lasīt vairāk .

Gavins ir MUO vecākais rakstnieks. Viņš ir arī MakeUseOf šifrētās māsas vietnes - Blocks Decoded - redaktors un SEO vadītājs. Viņam ir BA (Hons) mūsdienu rakstīšana ar digitālās mākslas praksi, kas izveidota no Devonas pakalniem, kā arī vairāk nekā desmit gadu profesionāla rakstīšanas pieredze. Viņš bauda lielu daudzumu tējas.