Reklāma

Vai jūsu parole ir droša? Mēs visi esam dzirdējuši daudz padomu par to, kāda veida paroles jums nekad nevajadzētu izvēlēties - un ir dažādi rīki, kas apgalvo novērtējiet paroles drošību tiešsaistē Ielieciet savas paroles plaisas testā, izmantojot šos piecus paroles stiprināšanas rīkusMēs visi esam lasījuši ievērojamu daļu jautājumu “kā es varu uzlauzt paroli”. Var droši apgalvot, ka vairums no tiem ir domāti nožēlojamiem, nevis zinātkāri mērķiem. Paroļu pārkāpšana ... Lasīt vairāk . Tomēr tie var būt tikai apšaubāmi precīzi. Vienīgais veids, kā reāli pārbaudīt savu paroļu drošību, ir mēģināt tās salauzt.

Tāpēc šodien mēs to darīsim. Es jums parādīšu, kā izmantot rīku, kuru reālie hakeri izmanto, lai uzlauztu paroles, un parādīšu, kā to izmantot, lai pārbaudītu savējo. Un, ja tas neizdosies, es jums parādīšu, kā izvēlēties drošākas paroles būs aizturēt.

Hashcat iestatīšana

Rīks, kuru mēs izmantosim, tiek saukts par Hashcat. Oficiāli tas ir paredzēts paroles atkopšana 6 bezmaksas paroles atkopšanas rīki operētājsistēmai Windows Lasīt vairāk

, bet praksē tas nedaudz līdzinās teiktajam BitTorrent Pārspēt uzpūsties! Izmēģiniet šos vieglos BitTorrent klientusPistoles nedalās ar nelikumīgiem failiem. Cilvēki kopīgo nelikumīgus failus. Vai arī pagaidiet, kā tas atkal notiek? Es domāju teikt, ka BitTorrent nevajadzētu izkliedēt, ņemot vērā tā pirātisma potenciālu. Lasīt vairāk ir paredzēts, lai lejupielādētu failus, kas nav aizsargāti ar autortiesībām. Praksē to bieži izmanto hakeri, kas mēģina salauzt paroles nozagts no nedrošiem serveriem Ešlija Madisona noplūde Vai nav lielas darīšanas? Padomā vēlreizDiskrēta tiešsaistes iepazīšanās vietne Ešlija Madisona (kas galvenokārt paredzēta krāpniekiem). Tomēr šī ir daudz nopietnāka problēma, nekā tika parādīts presē, un tai ir ievērojama ietekme uz lietotāju drošību. Lasīt vairāk . Kā blakus efekts tas padara to par ļoti jaudīgu veidu, kā pārbaudīt paroles drošību.Piezīme: šī apmācība ir paredzēta operētājsistēmai Windows. Tie no jums, kuri izmanto Linux, var apskatīt zemāk esošo video, lai iegūtu ideju par to, kā sākt.

Jūs varat iegūt Hashcat no hashcat.net mājas lapa. Lejupielādējiet un pakotni lejupielādējiet mapē. Tālāk mums būs jāiegūst daži papildu dati par šo rīku. Mēs iegūsim vārdu sarakstu, kas būtībā ir milzīga paroļu datu bāze, kuru rīks var izmantot kā sākumpunktu, it īpaši rockyou.txt datu kopa. Lejupielādējiet to un pielīmējiet Hashcat mapē. Pārliecinieties, vai tā nosaukums ir “rockyou.txt”

Tagad mums būs nepieciešams veids, kā ģenerēt jaucējus. Mēs izmantosim WinMD5, kas ir viegls bezmaksas rīks, kas sajauc konkrētus failus. Lejupielādējiet to, izsaiņojiet to un nometiet Hashcat direktorijā. Mēs izveidosim divus jaunus teksta failus: hashes.txt un password.txt. Ievietojiet abus Hashcat direktorijā.

Tieši tā! Jūs esat pabeidzis.

Hakeru karu tautu vēsture

Pirms mēs faktiski izmantojam šo lietojumprogrammu, mazliet parunāsim par to, kā paroles patiesībā sabojājas un kā mēs nokļuvām šajā punktā.

Atpakaļ datorzinātņu miglainajā vēsturē vietnēm tā bija ierasta prakse lietotāju paroles glabāt vienkāršā tekstā. Šķiet, ka tam ir jēga. Jums jāpārbauda, vai lietotājs ir nosūtījis pareizo paroli. Acīmredzams veids, kā to izdarīt, ir turēt uz rokas paroļu kopijas nelielā failā un pārbaudīt lietotāja iesniegto paroli, salīdzinot ar sarakstu. Vienkārši.

Šī bija milzīga katastrofa. Hakeri piekļūs serverim, izmantojot kādu negodīgu taktiku (piemēram, jautā pieklājīgi), nozagt paroļu sarakstu, pieteikties un nozagt visiem naudu. Kad drošības pētnieki izlēma no šīs katastrofas smēķēšanas vrakiem, bija skaidrs, ka mums jādara kaut kas savādāk. Risinājums bija sajaucams.

Tiem, kas nav pazīstami, a hash funkcija Ko patiesībā nozīmē viss šis MD5 sajaukums [skaidrojums par tehnoloģiju]Šeit ir pilns MD5 izbeigšanās, sajaukšana un neliels datoru un kriptogrāfijas pārskats. Lasīt vairāk ir koda gabals, kas ņem informāciju un matemātiski to sadala fiksēta garuma krāšņuma gabalā. To sauc par datu sajaukšanu. Viņiem ir patīkami, ka viņi iet tikai vienā virzienā. Ir ļoti viegli paņemt informāciju un izdomāt tās unikālo jaucēj. Ir ļoti grūti paņemt jaucēju un atrast informāciju, kas to ģenerē. Faktiski, ja jūs izmantojat izlases paroli, jums ir jāizmēģina visas iespējamās kombinācijas, lai to izdarītu, kas ir vairāk vai mazāk neiespējami.

Tie no jums, kas seko līdzi mājās, var pamanīt, ka hashēm ir dažas patiešām noderīgas īpašības paroļu lietojumprogrammām. Tagad tā vietā, lai saglabātu paroli, varat uzglabāt paroles. Kad vēlaties pārbaudīt paroli, jaucat to, izdzēsiet oriģinālu un salīdziniet to ar hash sarakstu. Visas hash funkcijas nodrošina vienādus rezultātus, tāpēc jūs joprojām varat pārliecināties, vai tās ir iesniegušas pareizās paroles. Būtiski, ka faktiskās vienkāršā teksta paroles nekad netiek glabātas serverī. Tātad, kad hakeri pārkāpj serveri, viņi nevar nozagt nekādas paroles - tikai bezjēdzīgas hashes. Tas darbojas samērā labi.

Hakeru reakcija uz to bija tērēt daudz laika un enerģijas, nāk klajā patiešām gudri veidi, kā mainīt hashes Ophcrack - parole Hack rīks, lai uzlauztu gandrīz jebkuru Windows paroliIr daudz dažādu iemeslu, kuru dēļ Windows parole uzlauzšanai būtu jāizmanto neierobežots skaits ar paroli saistītu hakeru rīku. Lasīt vairāk .

Kā darbojas Hashcat

Šajā nolūkā mēs varam izmantot vairākas stratēģijas. Viens no visstingrākajiem ir tas, ko izmanto Hashcat, proti, pamanīt, ka lietotāji nav ļoti iedomīgi un mēdz izvēlēties tādas pašas paroles.

Piemēram, vairums paroļu sastāv no viena vai diviem angļu vārdiem, pāris cipariem un varbūt dažām “leet-talk” burtu aizstāšanām vai izlases veida lielo burtu lietojuma. Daži no atlasītajiem vārdiem, visticamāk, nekā citi: populāri ir “parole”, pakalpojuma nosaukums, jūsu lietotājvārds un “sveiks”. Ditto populāros mājdzīvnieku vārdus un kārtējo gadu.

Zinot to, jūs varat sākt ģenerēt ļoti ticamus minējumus par to, ko, iespējams, ir izvēlējušies dažādi lietotāji, kam vajadzētu (galu galā) ļaut pareizi uzminēt, salauzt jaucēju un piekļūt viņu pieteikuminformācijai akreditācijas dati. Tas izklausās kā bezcerīga stratēģija, taču atcerieties, ka datori ir smieklīgi ātri. Mūsdienu dators var izmēģināt miljoniem minējumu sekundē.

To mēs šodien darīsim. Mēs izliksimies, ka jūsu paroles ir sajaukšanas sarakstā ļaunprātīga hakera rokās, un mēs darbosimies ar to pašu hash-cracking rīku, kuru hakeri izmanto uz tiem. Padomājiet par to kā ugunsdzēsības treniņu jūsu tiešsaistes drošībai. Let 's redzēt, kā tas notiek!

Kā lietot Hashcat

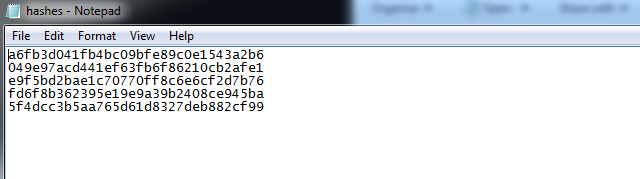

Pirmkārt, mums jāģenerē hashes. Atveriet WinMD5 un savu failu “password.txt” (piezīmjdatorā). Ievadiet vienu no jūsu parolēm (tikai vienu). Saglabājiet failu. Atveriet to, izmantojot WinMD5. Jūs redzēsit nelielu lodziņu, kurā ir faila jauciens. Kopējiet to failā hashes.txt un saglabājiet to. Atkārtojiet to, pievienojot katru failu jaunai faila “hashes.txt” rindiņai, līdz esat saņēmis hash par katru regulāri lietoto paroli. Tad tikai prieka pēc kā pēdējās rindiņas ievietojiet jauktu vārdu “parole”.

Šeit ir vērts atzīmēt, ka MD5 nav ļoti labs formāts paroļu sajaukšanai - tas ir diezgan ātri aprēķināms, padarot brutālu piespiešanu dzīvotspējīgāku. Tā kā mēs veicam destruktīvas pārbaudes, tas mums faktiski ir pluss. Īstā paroles noplūdes gadījumā mūsu paroles tiks sajauktas ar Scrypt vai kādu citu drošas jaucējfunkcijas, kuru pārbaude notiek lēnāk. Izmantojot MD5, mēs būtībā varam simulēt, ka problēmai tiek patērēts daudz vairāk apstrādes jaudas un laika, nekā mums faktiski ir pieejams.

Pēc tam pārliecinieties, vai fails hashes.txt ir saglabāts, un atveriet Windows PowerShell. Dodieties uz mapi Hashcat (CD .. paaugstinās par līmeni, ls uzskaitīti pašreizējie faili un cd [faila nosaukums] ievada mapi pašreizējā direktorijā). Tagad ierakstiet ./hashcat-cli32.exe –hash-type = 0 –attack-mode = 8 hashes.txt rockyou.txt.

Šī komanda būtībā saka “Palaist Hashcat lietojumprogrammu. Iestatiet to darbam ar MD5 hashēm un izmantojiet “prinča režīma” uzbrukumu (kas izmanto dažādas stratēģijas, lai izveidotu variācijas vārdiem sarakstā). Mēģiniet izjaukt ierakstus failā hashes.txt un izmantojiet failu rockyou.txt kā vārdnīcu.

Noklikšķiniet uz Enter un pieņemiet EULA (kas būtībā saka: “Es sārti zvēru, ka ar to neko nesalauzīšu”) un tad ļaujiet tai darboties. Paroles sajaukšanai vajadzētu parādīties pēc otra vai diviem. Pēc tam tas ir tikai jautājums par gaidīšanu. Vājās paroles dažu minūšu laikā parādīsies, izmantojot ātru, modernu CPU. Parastās paroles parādīsies pēc pāris stundām vai dienas vai divām. Spēcīgas paroles var aizņemt ļoti ilgu laiku. Viena no manām vecākajām parolēm tika salauzta nepilnu desmit minūšu laikā.

Jūs varat atstāt šo skriešanu tik ilgi, cik vēlaties. Es iesaku vismaz nakti vai datorā, kamēr esat darbā. Ja jūs to pagatavojat 24 stundas, jūsu parole, iespējams, ir pietiekami spēcīga lielākajai daļai lietojumprogrammu - lai gan tā nav garantija. Hakeri, iespējams, vēlēsies ilgstoši vadīt šos uzbrukumus vai piekļūt labākam vārdu sarakstam. Ja rodas šaubas par paroles drošību, iegādājieties to labāku.

Mana parole tika salauzta: ko tagad?

Vairāk nekā iespējams, dažas jūsu paroles neatturēja. Tātad, kā jūs varat ģenerēt spēcīgas paroles, lai tās aizstātu? Kā izrādās, patiešām spēcīga tehnika (popularizēja xkcd) ir ieejas frāzes. Atveriet tuvāko grāmatu, atveriet nejaušu lapu un novietojiet pirkstu uz lapas. Paņemiet tuvāko lietvārdu, darbības vārdu, īpašības vārdu vai adverbi un atcerieties to. Kad jums ir četri vai pieci, izrakstiet tos bez atstarpēm, cipariem un lielajiem burtiem. NELIETOJIET “pareizo zobratu komplektu”. Diemžēl tā ir kļuvusi populāra kā parole, un tā ir iekļauta daudzos vārdu sarakstos.

Viens paroles piemērs, ko es tikko ģenerēju no zinātniskās fantastikas antoloģijas, kura sēdēja uz mana kafijas galda, ir “leanedsomeartisansharmingdarling” (nelietojiet arī šo). Tas ir daudz vieglāk atcerēties nekā patvaļīga burtu un ciparu virkne, un, iespējams, ir drošāks. Dzimtā angļu valodas runātāju darba vārdnīca ir aptuveni 20 000 vārdu. Rezultātā piecu nejauši izvēlētu parasto vārdu secībai ir 20 000 ^ 5 jeb apmēram trīs iespējamās sextillion kombinācijas. Tas ir tālu ārpus jebkura pašreizējā brutālā spēka uzbrukuma.

Turpretī nejauši izvēlēta astoņu zīmju parole tiktu sintezēta rakstzīmju izteiksmē ar apmēram 80 iespējām, ieskaitot lielos, mazos burtus, ciparus, rakstzīmes un atstarpes. 80 ^ 8 ir tikai kvadriljons. Tas joprojām izklausās liels, bet to pārkāpt faktiski ir iespēju robežās. Ņemot vērā desmit augstas klases galddatorus (katrs no tiem var veikt apmēram desmit miljonus hash sekundē), tas dažos mēnešos to var piespiest brutāli - un, ja patiesībā tā nav, drošība pilnībā sabrūk izlases veidā. To ir arī daudz grūtāk atcerēties.

Vēl viena iespēja ir izmantot paroļu pārvaldnieku, kas lidojot var ģenerēt drošas paroles, kuras visas var “atbloķēt”, izmantojot vienu galveno paroli. Jums joprojām ir jāizvēlas patiešām laba galvenā parole (un, ja to aizmirstat, jūs nonākat nepatikšanās) - bet, ja vietnes paroli pārkāpj noplūde, jums ir nepieciešama papildu drošības pakāpe.

Pastāvīga modrība

Laba paroļu drošība nav ļoti grūta, taču tai ir jāapzinās problēma un jāveic pasākumi, lai saglabātu drošību. Šāda veida destruktīva pārbaude var būt labs modināšanas zvans. Intelektuāli ir viena lieta zināt, ka jūsu paroles var būt nedrošas. Ir vēl viens fakts, ka pēc dažām minūtēm tas tiek parādīts no Hashcat.

Kā jūsu paroles noturējās? Paziņojiet mums komentāros!

Rakstnieks un žurnālists, kas atrodas dienvidrietumos, Andre ir garantēts, ka tas joprojām darbosies līdz 50 grādiem pēc Celsija un ir ūdensizturīgs līdz divpadsmit pēdu dziļumam.