Reklāma

2017. gads bija izpirkuma programmatūras gads. 2018. gads viss bija saistīts ar kriptoakciju. 2019. gads tiek veidots kā formālās nūjošanas gads.

Kriptovalūtu, piemēram, Bitcoin un Monero, vērtības straujš kritums nozīmē, ka kibernoziedznieki citur meklē krāpniecisku peļņu. Kas būtu labāka vieta, nekā nozagt bankas informāciju tieši no produkta pasūtījuma veidlapas, pirms pat noklikšķināt uz Iesniegt. Tas ir pareizi; viņi neielaužas jūsu bankā. Uzbrucēji atceļ jūsu datus, pirms tā pat nonāk tik tālu.

Šis ir tas, kas jums jāzina par formjacking.

Kas ir Formjacking?

Formacking uzbrukums ir veids, kā kibernoziedznieks pārtver jūsu bankas informāciju tieši no e-komercijas vietnes.

Saskaņā ar Symantec interneta drošības draudu pārskats 2019. gadā, formjackers katru mēnesi 2018. gadā apdraudēja 4818 unikālas vietnes. Gada laikā Symantec bloķēja vairāk nekā 3,7 miljonus formjacking mēģinājumu.

Turklāt pēdējos divos 2018. gada mēnešos notika uzbraukšana vairāk nekā 1 miljonam no šiem formālajiem mēģinājumiem - uzbraukšanai virzienā uz Melnās piektdienas novembra nedēļas nogali un turpmāk visu decembra Ziemassvētku iepirkšanās periodu.

Redzot sajukumu MageCart stila infekcijās un atkārtotajās infekcijās, krāpniekiem nav brīvdienu.

- natmchugh (@natmchugh) 2018. gada 21. decembris

Tātad, kā darbojas formjacking uzbrukums?

Formjacking ietver ļaunprātīga koda ievietošanu e-komercijas nodrošinātāja vietnē. Ļaunprātīgais kods nozog maksājumu informāciju, piemēram, kartes informāciju, vārdus un citu personisko informāciju, ko parasti izmanto, iepērkoties tiešsaistē. Nozagtie dati tiek nosūtīti uz serveri atkārtotai izmantošanai vai pārdošanai, cietušais nezina, ka ir apdraudēta viņu maksājuma informācija.

Kopumā tas šķiet pamata. Tas ir tālu no tā. Viens hakeris izmantoja 22 koda rindiņas, lai modificētu skriptus, kas darbojas vietnē British Airways. Uzbrucējs nozaga 380 000 kredītkaršu datus, procesa laikā ieskaita vairāk nekā 13 miljonus sterliņu mārciņu.

Tajā slēpjas vilinājums. Neseniem augsta līmeņa uzbrukumiem British Airways, TicketMaster UK, Newegg, Home Depot un Target ir kopīgs saucējs: formjacking.

Kas ir aiz formjacking uzbrukumiem?

Drošības pētniekiem vienmēr ir grūti precīzi noteikt vienu uzbrucēju, kad tik daudz unikālu vietņu kļūst par viena uzbrukuma (vai vismaz uzbrukuma veida) upuriem. Tāpat kā citos nesenos kibernoziedzības viļņos, nav neviena vainīgā. Tā vietā lielāko daļu formālās iebraukšanas veic Magecart grupas.

Šodien nolēma doties pa RSA kabīnēm un pajautāt katram pārdevējam, kas savā mārketingā izmanto Magecart, kas tas bija. Acīmredzami līdzšinējās atbildes:

- Liels uzbrukums manai organizācijai

- liels noziedznieku no Krievijas uzņēmums

- Ļoti sarežģīts uzbrukums, kuram man ir nepieciešams produkts X1 / n

- Y??? K??? s?? (@ydklijnsma) 2019. gada 6. marts

Nosaukums cēlies no programmatūras, kuru hakeru grupas izmanto, lai ievainotu ļaunprātīgu kodu neaizsargātās e-komercijas vietnēs. Tas tomēr rada zināmu neizpratni, un jūs bieži redzat, ka Magecart tiek izmantots kā atsevišķa vienība, lai aprakstītu hakeru grupu. Patiesībā daudzas Magecart hakeru grupas uzbrūk dažādiem mērķiem, izmantojot dažādas metodes.

Jonathan Klijnsma, RiskIQ draudu pētnieks, izseko dažādas Magecart grupas. Nesenā ziņojumā, kas publicēts kopā ar riska izlūkošanas firmu Flashpoint, Klijnsma sīki izklāsta sešas atšķirīgas grupas, kas izmanto Magecart un darbojas zem viena monikera, lai izvairītos no atklāšanas.

Iekš Magecart ziņojums [PDF] pēta to, kas padara katru no vadošajām Magecart grupām unikālu:

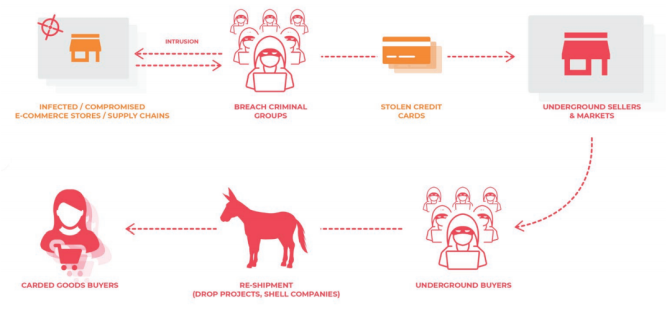

- 1. un 2. grupa: Uzbrukt plaša spektra mērķiem, izmantot automatizētus rīkus, lai pārkāptu un nolaistu vietnes; gūst peļņu no nozagtajiem datiem, izmantojot sarežģītu nosūtīšanas shēmu.

- 3. grupa: Ļoti liels mērķu daudzums, darbina unikālu inžektoru un skimmeri.

- 4. grupa: Viena no visattīstītākajām grupām saplūst ar upuru vietnēm, izmantojot dažādus apmulsināšanas instrumentus.

- 5. grupa: Mērķis trešo personu piegādātājiem pārkāpt vairākus mērķus, saites uz Ticketmaster uzbrukumu.

- 6. grupa: Īpaši augstas vērtības vietņu un pakalpojumu selektīva mērķauditorijas atlase, ieskaitot British Airways un Newegg uzbrukumus.

Kā redzat, grupas ir ēnas un izmanto dažādas tehnikas. Turklāt Magecart grupas konkurē, lai izveidotu efektīvu akreditācijas datu zagšanas produktu. Mērķi ir atšķirīgi, jo dažas grupas īpaši tiecas sasniegt augstas vērtības atdevi. Bet lielākoties viņi peldās tajā pašā baseinā. (Šīs sešas nav vienīgās Magecart grupas, kas tur darbojas.)

4. uzlabotā grupa

RiskIQ izpētes dokuments identificē 4. grupu kā “progresīvu”. Ko tas nozīmē formjacking kontekstā?

4. grupa mēģina saplūst ar vietni, kurā tā iefiltrējas. Tā vietā, lai izveidotu papildu negaidītu tīmekļa trafiku, ko tīkla administrators vai drošības pētnieks varētu pamanīt, 4. grupa mēģina ģenerēt “dabisku” trafiku. Tas tiek darīts, reģistrējot domēnus, kas “atdarina reklāmas sniedzējus, analītisko pakalpojumu sniedzējus, upuru domēnus un jebko citu”, kas viņiem palīdz paslēpties redzamā vietā.

Turklāt 4. grupa regulāri maina skimmeru izskatu, URL parādīšanos, datu filtrēšanas serverus un daudz ko citu. Ir vēl vairāk.

4. grupas formjacking skimmer vispirms apstiprina izrakstīšanās URL, kurā tas darbojas. Pēc tam, atšķirībā no visām citām grupām, 4. grupas slīpmašīna maksājuma veidlapu aizstāj ar vienu no savām, kalibrēšanas formu pasniedzot tieši klientam (lasīt: cietušajam). Veidlapas aizstāšana “standartizē datus, lai tos varētu izvilkt”, padarot to vieglāku atkārtotu izmantošanu vai pārdošanu.

RiskIQ secina, ka “šīs uzlabotās metodes apvienojumā ar sarežģītu infrastruktūru norāda uz iespējamo banku ļaundabīgo programmu ekosistēmas vēsturi... bet viņi pārsūtīja savu MO [Modus Operandi] uz kartes samazināšanu, jo tas ir daudz vienkāršāk nekā banku krāpšana. ”

Kā Formjacking grupas pelna naudu?

Lielāko daļu laika nozagtie akreditācijas dati tiek pārdoti tiešsaistē Lūk, cik daudz jūsu identitāte varētu būt vērts tumšajā tīmeklīNav neērti domāt par sevi kā preci, taču visa jūsu personiskā informācija, sākot no vārda un adreses līdz bankas konta informācijai, ir kaut kas vērts tiešsaistes noziedzniekiem. Cik tu esi vērts? Lasīt vairāk . Pastāv neskaitāmi starptautiski un krievu valodā runājoši kāršanas forumi ar gariem zagto kredītkaršu un citas bankas informācijas sarakstiem. Tās nav nelikumīgas, greznas vietnes, kuras jūs varētu iedomāties.

Dažas no populārākajām kāršanas vietnēm sevi demonstrē kā profesionālu apģērbu - perfekta angļu valoda, nevainojama gramatika, klientu pakalpojumi; viss, ko jūs sagaidāt no likumīgas e-komercijas vietnes.

Magecart grupas arī pārdod savas formālās paketes citiem potenciālajiem kibernoziedzniekiem. Flashpoint analītiķi atrada sludinājumus par pielāgotiem formjacking skimmer komplektiem krievu hakeru forumā. Komplekti svārstās no aptuveni USD 250 līdz USD 5000 atkarībā no sarežģītības, pārdevējiem demonstrējot unikālus cenu modeļus.

Piemēram, viens pārdevējs piedāvāja profesionālu rīku budžeta versijas, kurās bija redzami augsta līmeņa formjacking uzbrukumi.

Formjacking grupas piedāvā arī piekļuvi apdraudētām vietnēm, kuru cenas ir zemākas par 0,50 USD, atkarībā no vietnes reitinga, mitināšanas un citiem faktoriem. Tie paši Flashpoint analītiķi tajā pašā hakeru forumā atklāja apmēram 3000 pārdotu vietņu, kas tiek pārdotas.

Turklāt tajā pašā forumā darbojās “vairāk nekā ducis pārdevēju un simtiem pircēju”.

Kā jūs varat apturēt formjacking uzbrukumu?

Magecart formjacking skimmers izmanto JavaScript, lai izmantotu klientu maksājuma veidlapas. Parasti pārlūka skriptu bloķētāja izmantošana ir pietiekama, lai apturētu formjacking uzbrukumu, lai nozagtu jūsu datus.

- Chrome lietotājiem vajadzētu izrakstīties ScriptSafe

- Firefox lietotāji var izmantot NoScript

- Operas lietotāji var izmantot ScriptSafe

- Safari lietotājiem vajadzētu izbraukt JSBlocker

Kad esat pārlūkam pievienojis kādu no skriptu bloķējošajiem paplašinājumiem, jums būs ievērojami lielāka aizsardzība pret formjacking uzbrukumiem. Tomēr tas nav ideāls.

RiskIQ ziņojums iesaka izvairīties no mazākām vietnēm, kurām nav tāda līmeņa aizsardzības kā galvenajām vietnēm. Uzbrukumi British Airways, Newegg un Ticketmaster liecina, ka padomi nav pilnīgi pamatoti. Tomēr neatlaidiet to. Māmiņu un populārā e-komercijas vietne, visticamāk, mitinās Magecart formjacking skriptu.

Vēl viens mazinājums ir Malwarebytes Premium. Malwarebytes Premium piedāvā reāllaika sistēmas skenēšanu un aizsardzību pārlūkprogrammā. Premium versija aizsargā pret tieši šāda veida uzbrukumiem. Vai neesat pārliecināts par jaunināšanu? Šeit ir pieci lieliski iemesli jaunināšanai uz Malwarebytes Premium 5 iemesli jaunināšanai uz Malwarebytes Premium: Jā, tas ir tā vērtsKamēr Malwarebytes bezmaksas versija ir satriecoša, premium versijai ir daudz noderīgu un vērtīgu iespēju. Lasīt vairāk !

Gavins ir MUO vecākais rakstnieks. Viņš ir arī MakeUseOf šifrētās māsas vietnes Blocks Decoded redaktors un SEO vadītājs. Viņam ir BA (Hons) mūsdienu rakstīšana ar digitālās mākslas praksi, kas izveidota no Devonas pakalniem, kā arī vairāk nekā desmit gadu profesionāla rakstīšanas pieredze. Viņš bauda lielu daudzumu tējas.