Reklāma

Tagad mums visiem vajadzētu apzināties draudus, ko rada tīklu nodrošināšana ar WEP, kas Iepriekš es demonstrēju, kā var uzlauzt 5 minūtēs Kā uzlauzt savu WEP tīklu, lai uzzinātu, cik tas patiesībā ir nedrošsMēs jums pastāvīgi sakām, ka WEP izmantošana bezvadu tīkla “aizsardzībai” patiešām ir muļķīga spēle, taču cilvēki joprojām to dara. Šodien es vēlos jums precīzi parādīt, cik nedrošs patiesībā ir WEP, ar... Lasīt vairāk . Ieteikums vienmēr ir bijis izmantot WPA vai WPA2, lai aizsargātu tīklu, izmantojot garu paroli, kuru nevarēja uzlauzt ar brutālu spēku.

Izrādās, ka lielākajā daļā maršrutētāju ir ievērojamas aizmugures durvis, kuras var izmantot, piemēram, tehnoloģijas veidā. WPS. Lasiet tālāk, lai uzzinātu, kā uzlaušana darbojas, kā pārbaudīt savu tīklu un ko jūs varat darīt, lai to novērstu.

Fons

Pati WPA ir diezgan droša. Ieejas frāzi var uzlauzt tikai ar brutālu spēku, tāpēc to var uzlauzt tikai tad, ja esat izvēlējies vāju viena vārda ieejas frāzi.

No otras puses, WPS ir tehnoloģija, kas iebūvēta lielākajā daļā wifi maršrutētāju, kas ļauj viegli apiet WPA paroli, izmantojot jebkuru izmantojot fizisku PIN, kas ir rakstīts maršrutētāja sānos, vai pogu, kuru varat nospiest abās ierīcēs, lai izveidotu savienojumu pārī. viņiem.

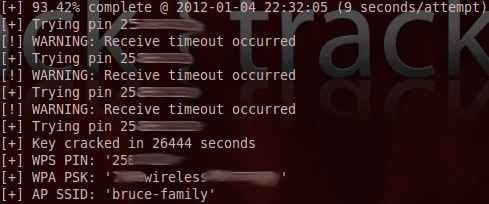

Izrādās, ka WPS PIN — niecīgs 8 ciparu ciparu kods – ir ļoti neaizsargāts pret brutālu spēku uzbrukumiem. Pieņemot, ka maršrutētājs ir jutīgs un signāls ir labs, WPS PIN var tikt uzlauzts tikai 2 stundu laikā. Kad WPS PIN ir iegūts, tiek atklāta arī WPA ieejas frāze.

Reaver, izlaida Kreigs Hefners un pieejams lejupielādei pakalpojumā Google Code, ir praktiska īstenošana, kuru varat norādīt un šaut uz dzīvotspējīgiem tīkliem. Šeit ir video par to darbībā (pāriet uz beigām, ja vēlaties tikai redzēt visu ieejas frāzi, kas tiek atklāta uzbrucējam):

Stefans Vībēks arī atklāja to pašu ievainojamību neatkarīgi un ir izlaidusi līdzīgu rīku, kuru varat lejupielādēt. Šeit ir video par Stefana lietotnes darbību:

Uzbrukuma mazināšana

Ir daži veidi, kā mazināt uzbrukumu. Pirmais ir pilnībā atspējot WPS opciju maršrutētājā. Diemžēl tas nav iespējams visos maršrutētājos, un tas parasti ir iespējots pēc noklusējuma, tāpēc lietotāji, kas nav pieredzējuši tehnoloģiju jomā, ir uzņēmīgi.

Ne tikai tas, bet es atklāju, ka manā maršrutētājā ir iespēja to izdarīt ATSPĒJOT WPS PIN faktiski neatspējoja PIN, kas bija rakstīts maršrutētāja malā – tikai lietotāja definēts PIN. Citēju:

Kad tas ir atspējots, lietotāji joprojām var pievienot bezvadu klientu, izmantojot WPS, izmantojot vai nu spiedpogas, vai PIN numura metodi.

Tāpēc dažos gadījumos šķiet, ka šīs ir pastāvīgas aizmugures durvis, ko nevar mazināt tikai ar lietotāja iestatījumiem.

Otra iespēja ir pilnībā atspējot bezvadu tīklu jutīgās ierīcēs, lai gan tas ir acīmredzami nebūs dzīvotspējīgs risinājums lielākajai daļai lietotāju, kuriem ir nepieciešama wifi funkcionalitāte klēpjdatoriem un mobilajām ierīcēm ierīces.

Pieredzējuši lietotāji, iespējams, šobrīd domā par MAC adrešu filtrēšanu, lai izveidotu konkrētu sarakstu ierīcēm ir atļauts pievienoties tīklam, taču to var viegli apiet, viltojot atļautās MAC adreses ierīci.

Visbeidzot, ierīces var uzsākt bloķēšanu, kad tiek konstatēti secīgi neveiksmīgi mēģinājumi. Tas pilnībā nemazina uzbrukumu, bet ievērojami palielina tā pabeigšanai nepieciešamo laiku. Es uzskatu, ka Netgear maršrutētājos ir iebūvēts automātisks 5 minūšu bloks, taču manā pārbaudē tas tikai palielināja nepieciešamo uzbrukuma laiku līdz apmēram dienai.

Programmaparatūras atjauninājums var palielināt laiku, uz kuru ierīces tiek bloķētas, tādējādi eksponenciāli palielinot kopējo uzbrukumam nepieciešamo laiku), taču tai jābūt vai nu lietotāja iniciētai (maz ticams lielākajai daļai lietotāju), vai arī automātiski, kad maršrutētājs restartējas (kā tas bieži notiek ar kabeli pakalpojumi).

Izmēģiniet to pats

Tiem, kas vēlas pārbaudīt savus mājas iestatījumus, lai noteiktu ievainojamību, varat iegūt jaunāko kodu no Reaver projekts pakalpojumā Google Code. Lai to pārbaudītu, jums būs nepieciešama Linux pieredze (iesaku Atkāpties), kā arī karte, kas ļauj veikt izlaidīgu wifi uzraudzību un atbilstošos draiverus/aircrack programmatūras komplektu. Ja jums bija iespēja sekot manai pēdējai apmācībai WEP plaisāšana Kā uzlauzt savu WEP tīklu, lai uzzinātu, cik tas patiesībā ir nedrošsMēs jums pastāvīgi sakām, ka WEP izmantošana bezvadu tīkla “aizsardzībai” patiešām ir muļķīga spēle, taču cilvēki joprojām to dara. Šodien es vēlos jums precīzi parādīt, cik nedrošs patiesībā ir WEP, ar... Lasīt vairāk , tas arī derēs.

Pēc pakotnes lejupielādes pārejiet uz direktoriju un ierakstiet (aizstājot XXXX ar pašreizējās versijas numuru, vai atcerieties, ka varat nospiest TAB, lai konsole automātiski pabeigtu komandu jūsu vietā ar atbilstošu faila nosaukumu):

tar -xvf reaver-XXXXX.tar.gz cd reaver-XXXX/src. ./configure. veidot. veikt uzstādīšanu. airmon-ng start wlan0.

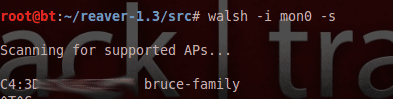

Jums vajadzētu redzēt kaut ko par mon0 interfeisa izveidi. Lai meklētu piemērotus tīklus, izmantojiet:

walsh -i mon0.

un, lai sāktu atkopšanas uzbrukumu, ierakstiet (aizvietots BSSID ar mērķa tīkla heksadecimālo BSSID):

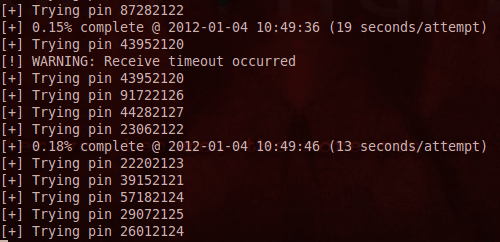

reaver -i mon0 -b BSSID -vv -d 0 -- Ignore-locks.

Pats par sevi saprotams, ka tas būtu a smags noziedzīgs nodarījums, krāpšana ar vadu veikt jebkurā tīklā, kurā jums nav nepārprotamas atļaujas testēt.

Problēmu novēršana

Noteikti apskatiet Reaver wiki, lai iegūtu pilnīgākus FAQ. Visbiežāk sastopamā problēma, ko es atklāju, bija pārāk vājš signāls, kas nozīmē, ka pilnīgs WPS rokasspiediens nekad nevarētu būt pabeigts vai tas pats PIN tiek atkārtots kopā ar taimautu — tas bija saistīts ar maršrutētāja 5 minūtēm lokauts.

Tomēr es atstāju programmatūru darboties, un pēc kāda laika tā mēģinās vēl dažus PIN, līdz mans mājas tīkls tika izveidots tika uzlauzta mazāk nekā 8 stundu laikā, un tika atklāta 20 burtu un ciparu, jauktu pieturzīmju ieejas frāze, kuru biju rūpīgi iestatījis uz ekrāna.

Vai jums vajadzētu uztraukties?

Šis joprojām ir ļoti jauns uzbrukums, taču ir svarīgi, lai jūs apzinātos briesmas un zinātu, kā sevi pasargāt. Ja uzskatāt, ka maršrutētājs ir neaizsargāts un jums ir atbalsta numurs, uz kuru zvanīt, es ieteiktu jums pajautāt, cik ilgi tas darbosies. līdz brīdim, kad ir pieejams piemērots programmaparatūras atjauninājums, vai kā veikt jaunināšanas procesu, ja tas ir pieejams jau.

Daži lietotāji varēs viegli novērst šo uzbrukumu, veicot vienkāršu iestatījumu maiņu, taču tas ir paredzēts plašam izmantoto maršrutētāju skaits, tas ir pastāvīgs aizmugures durvis, ko var mazināt tikai programmaparatūras atjauninājums nedaudz.

Pastāstiet mums komentāros, ja jums ir kādi jautājumi vai izdevās to izmēģināt savā wifi.

Džeimsam ir bakalaura grāds mākslīgajā intelektā, un viņam ir CompTIA A+ un Network+ sertifikāts. Viņš ir galvenais MakeUseOf izstrādātājs un pavada savu brīvo laiku, spēlējot VR peintbolu un galda spēles. Viņš ir veidojis datorus kopš bērnības.