Reklāma

Lēta viedtālruņa pievilcībai var būt grūti pretoties, jo īpaši tāpēc, ka tie tagad ir gandrīz tikpat spējīgi kā dārgāki modeļi. Šī iemesla dēļ ir tādi agrāk nezināmi ķīniešu ražotāji kā Huawei un Xiaomi strauji apdzenot Kāpēc jūsu nākamajam Android viedtālrunim vajadzētu būt ķīniešu valodaiĶīniešu viedtālruņi gadiem ilgi ir ieguvuši sliktu reputāciju, taču šeit ir iemesls, kāpēc jums patiešām vajadzētu apsvērt iespēju tos iegādāties. Lasīt vairāk vairāk reģistrēti, premium klases ražotāji, piemēram, Samsung, Sony un pat Apple.

Bet tāpat kā visās lietās jūs saņemat to, par ko maksājat. Nesen atklātā daudzu ķīniešu budžeta tālruņu neaizsargātība, kas uzbrucējam varēja ļaut piekļūt saknei, pierāda šo modusu. Lūk, kas jums jāzina.

Izpratne par uzbrukumu

Daudzos tālruņos darbojas SoC (Sistēma mikroshēmā Žargons Busters: ceļvedis izpratnei par mobilajiem procesoriemŠajā rokasgrāmatā mēs izgriezīsim žargonu, lai izskaidrotu, kas jums jāzina par viedtālruņu procesoriem. Lasīt vairāk ) būvēja Taivānas uzņēmums MediaTek, kurš ir viens no lielākajiem pusvadītāju ražotājiem pasaulē. 2013. gadā viņi saražoja fenomenālu 220 miljonu viedtālruņu mikroshēmu. Viens no viņu lielākajiem pārdevējiem ir MT6582, kas tiek izmantots vairākos zemas klases viedtālruņos, un daudzus no tiem ražo tādi Ķīnas ražotāji kā Lenovo un Huawei.

MT6582 tika piegādāts ar iespējotu atkļūdošanas iestatījumu, kuru, pēc ražotāja teiktā, izmantoja, lai pārbaudītu “telekomunikāciju savietojamību” Ķīnā.

Lai gan tas bija nepieciešams MediaTek, lai faktiski izstrādātu mikroshēmu un nodrošinātu tās pareizu darbību, atstājot to patērētāja ierīcē, patērētāji rada neticamu drošības risku. Kāpēc? Jo tas ļauj uzbrucējam vai ļaunprātīgai programmatūras daļai iegūt saknes piekļuvi tālrunim.

Tātad Mediatek izlauzās pamata drošības funkcijas, lai šī siena darbotos. Tikai lasāmas īpašības NAV tikai lasāmas! pic.twitter.com/pEjtMNpo9v

- Džastins Case (@jcase) 2016. gada 13. janvāris

Pēc tam viņi varēs modificēt un izdzēst svarīgus sistēmas failus un iestatījumus, izspiegot lietotāju un bez lietotāja piekrišanas instalēt vēl vairāk ļaunprātīgas programmatūras. Ja uzbrucējs vēlējās, viņi pat varēja ķieģelīt tālruni, padarot to neatgriezeniski lietojamu.

Saskaņā ar The Register, šo ievainojamību var izpildīt tikai tālruņos, kuros darbojas Android operētājsistēmas versija KitKat 4.4.

Šīs ievainojamības atklāšana izriet no līdzīgas nepilnības, kas tika konstatētas Linux kodola 3.8 versijas OS atslēgu piekariņā, kas bija ko pētnieki atklāja janvārī Šī ārprātīgā kļūda operētājsistēmā Linux ikvienam nodrošina piekļuvi jūsu lodziņam Lasīt vairāk . Izmantojot šo ievainojamību, uzbrucējs varēja ļaut saknes piekļuvei mašīnai.

Šī ievainojamība ietekmēja gandrīz katru Linux izplatīšanu, kā arī vairākus Android tālruņus. Par laimi, labojums tika ātri izdots.

Nolieciet savus pirkstus

Lai gan īpaši tiek ietekmēti tālruņi no tādiem kā Lenovo un Huawei, jums nevajadzētu tos vainot. Pat ja tas varētu šķist pievilcīgi, ņemot vērā, ka daži no šiem ražotājiem ir bijuši ar drošību saistīti pārkāpumi.

Par to īpaši vainīga ir Lenovo. 2014. gadā viņi pārkāpa SSL visiem saviem lietotājiem ar SuperFish Lenovo klēpjdatoru īpašnieki piesardzieties: iespējams, ka jūsu ierīce ir jau instalējusi ļaunprogrammatūruĶīnas datoru ražotājs Lenovo ir atzinis, ka klēpjdatoriem, kas 2014. gada beigās tika piegādāti veikaliem un patērētājiem, bija iepriekš instalēta ļaunprātīga programmatūra. Lasīt vairāk . Tad viņi apgrūtināja savus klēpjdatorus ar nenoņemama, uz BIOS balstīta ļaunprogrammatūra. Tad viņi uzstādīja rāpojoša, Big Brother-esque analītikas programma Tagad tas ir TRĪS iepriekš instalētās ļaunprogrammatūras Lenovo klēpjdatorosTrešo reizi gadā Lenovo tiek pieķerts, piegādājot klientiem datorus ar piekrautu privātumam nedraudzīga ļaunprogrammatūra, parādot, ka viņi nav mācījušies no sabiedrības sašutuma Superzivs. Lasīt vairāk uz viņu augstākās klases ThinkPad un ThinkCenter darbvirsmām.

Bet šeit viņu rokas ir tīras. Vienu reizi. Vainojams tieši pie MediaTek durvīm, kurš piegādāja šīs mikroshēmas ražotājiem ar šo iestatījumu.

Vai mani ietekmē?

Ir vērts norādīt, ka šī ievainojamība nebūs tikpat plaša kā iepriekšminētā Linux ievainojamība. Ievainojamība ir atrodama tikai tālruņos, kas darbojas ar mikroshēmojumu, kurš netika piegādāts nevienā tālrunī, kas tika izlaists 2015. un 2016. gadā.

To var izpildīt arī tikai tālruņos, kuros darbojas ļoti īpaša Android versija, kas, kaut arī darbojas aptuveni trešdaļā Android tālruņu, nekādā ziņā nav visuresošs.

Neskatoties uz to, iespējams, ir laba ideja pārbaudīt, vai tālrunis nav ievainojams. Tā kā tas notiek, man pieder budžets ar ķīniešu tālruni - Huawei Honor 3C, kas bija mana galvenā ierīce, līdz augustā es pārlecu uz Windows Phone.

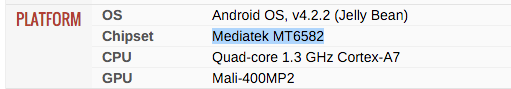

Pirmkārt, es uzmeklēju ierīci GSMArena. Tas būtībā ir Enciklopēdija Britannica tālruņu. Ja kāds lielākais ražotājs to izlaida, šī vietne sniegs pilnīgu statistiku par to. Zemāk ir pieejama informācija par izmantoto mikroshēmojumu Platforma. Protams, mans Huawei tālrunis satur to.

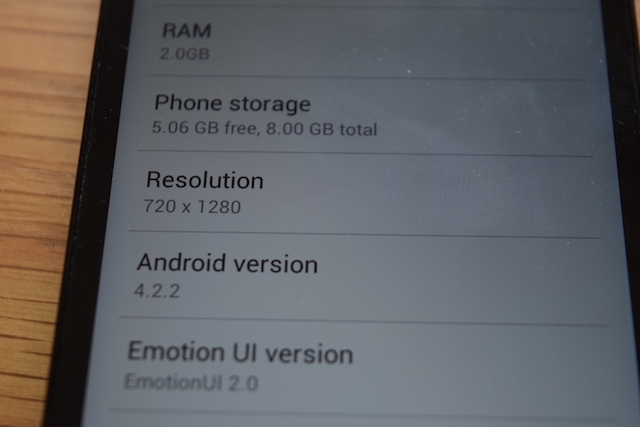

Tātad, man jānoskaidro, vai es izmantoju skarto Android versiju. ES atvēru Iestatījumiun pēc tam pieskārās Par telefonu. Tomēr tas jūsu tālrunim var nedaudz atšķirties. Ir zināms, ka ražotāji pielāgo iestatījumu izvēlni.

Par laimi manā tālrunī darbojas operētājsistēma Android 4.2 Jellybean, kuru, neraugoties uz ilgu laiku zobā, šī ievainojamība neietekmē.

Ja jūs ietekmē

Lai arī man diezgan paveicās, ir droši pieņemt, ka tas ietekmēs miljoniem tālruņu. Ja esat, jums būtu prātīgi iegādāties jaunu tālruni.

Motorola Moto G Moto G oficiāli šeit ir pieejams tikai par 179 USDMotorola tikko paziņoja par baumoto Moto G, lētāku māsīcu Moto X, kas maksās 179 USD par 8GB modeli un 199 USD par 16 GB modeli. Lasīt vairāk ir lielisks budžeta tālrunis, kuru ražo ražotājs, kuram varat uzticēties. Jūs to varat iegūt Amazon tikai par 110 USD. Kā papildu bonuss Motorola ir diezgan ātra, izdodot programmatūras atjauninājumus, kas Huawei noteikti nav.

Ja nevarat atļauties jaunināšanu, jums būtu saprātīgi veikt dažus vienkāršus drošības pasākumus. Vispirms mēģiniet izvairīties no programmatūras lejupielādes no neapgāžamiem avotiem. Izvairieties no pirātisku lietotņu lejupielādes Krekinga Android lietotnes un spēles: izlasiet šo pirms lejupielādesStatistika nemelo: lielākā daļa Android ļaunprogrammatūru nāk no vietnes Google Play. Krekinga lietotņu vai jebkura veida lietotņu lejupielāde no ēnainas vietnes vai neuzticamas trešo personu lietotņu veikala ir visvairāk veids ... Lasīt vairāk un “warez“ kā mēris. Pieturieties pie Google Play veikala.

Iespējams, ka daudzi no ietekmētajiem lietotājiem atradīsies Ķīnā, kur Google Play veikals nav pieejams. Ķīnas patērētājiem ir jādara savs sakars ar citiem alternatīvu lietotņu veikali 4 labākās Google Play alternatīvas Android lietotņu lejupielādēšanaiVai nevēlaties izmantot Google Play veikalu? Vai arī jums tam nav piekļuves? Šeit ir labākie alternatīvo lietotņu veikali Android ierīcēm. Lasīt vairāk , no kuriem daudzi nav tik modri, lai filtrētu ļaunprogrammatūru, kā tas ir Google. Šiem patērētājiem būtu ieteicams būt īpaši uzmanīgiem.

Īsumā: baidieties, bet nedariet to

Šī neaizsargātība ir biedējoša. Tas ir biedējoši, jo tas ir atkarīgs no tā, kā tiek konfigurēta konkrēta aparatūra. Tas ir biedējoši, jo nav nekādu darbību, ko patērētājs varētu veikt, lai saglabātu drošību.

Bet ir vērts uzsvērt, ka netiks ietekmēta lielākā daļa patērētāju. Tas ietekmē tikai ierobežotu skaitu ierīču, kuras nedaudz ražotāju izlaida ap 2013. un 2014. gadu. Vairums cilvēku vajadzētu esi labs.

Vai jūs to ietekmējāt? Ja tā, vai jūs iegūsit jaunu tālruni? Vai arī jūs neesat viss, kas uztraucas? Paziņojiet man par to komentāros zemāk.

Metjū Hjūss ir programmatūras izstrādātājs un rakstnieks no Liverpūles, Anglijas. Viņš reti atrodams bez tasītes spēcīgas melnas kafijas rokā un absolūti dievina savu Macbook Pro un kameru. Jūs varat lasīt viņa emuāru vietnē http://www.matthewhughes.co.uk un seko viņam līdzi twitter vietnē @matthewhughes.