Reklāma

SSH ir lielisks veids, kā iegūt attālinātu piekļuvi datoram. Līdzīgi kā FTP, varat izveidot savienojumu SSH FTP Kas ir SSH un kā tas atšķiras no FTP [tehnoloģijas skaidrojums] Lasīt vairāk lai iegūtu drošu piekļuvi failu serverim ar savu iecienītāko FTP klients Veiciet FTP failu pārsūtīšanu visās jūsu vietnēs, izmantojot FileZillaLielam skaitam seno FTP klientu radās žagas, kad runa bija par lielu failu pārsūtīšanu. Lietojumprogrammas piedzīvoja parasto taimautu, kādu jūs varētu sagaidīt, kad dators atrodas tur no 15 līdz... Lasīt vairāk , ātri piekļūstot attāliem failiem vai pat pievienojot datoram tīkla disku. Taču SSH ir vairāk nekā attāla piekļuve failiem. Pieteikšanās, izmantojot SSH terminālī (vai izmantojot PuTTY operētājsistēmā Windows) nodrošina attālo čaulas piekļuvi (galu galā SSH ir saīsinājums no Secure SHell). Šādi es pārvaldu savu multivides serveri no attāluma.

SSH ir lielisks veids, kā iegūt attālinātu piekļuvi datoram. Līdzīgi kā FTP, varat izveidot savienojumu SSH FTP Kas ir SSH un kā tas atšķiras no FTP [tehnoloģijas skaidrojums] Lasīt vairāk lai iegūtu drošu piekļuvi failu serverim ar savu iecienītāko FTP klients Veiciet FTP failu pārsūtīšanu visās jūsu vietnēs, izmantojot FileZillaLielam skaitam seno FTP klientu radās žagas, kad runa bija par lielu failu pārsūtīšanu. Lietojumprogrammas piedzīvoja parasto taimautu, kādu jūs varētu sagaidīt, kad dators atrodas tur no 15 līdz... Lasīt vairāk , ātri piekļūstot attāliem failiem vai pat pievienojot datoram tīkla disku. Taču SSH ir vairāk nekā attāla piekļuve failiem. Pieteikšanās, izmantojot SSH terminālī (vai izmantojot PuTTY operētājsistēmā Windows) nodrošina attālo čaulas piekļuvi (galu galā SSH ir saīsinājums no Secure SHell). Šādi es pārvaldu savu multivides serveri no attāluma.

Kad jūs atveriet portus Kas ir ostas pāradresācija un kā tā var man palīdzēt? [MakeUseOf paskaidro]Vai jūs mazliet raudāt, kad kāds jums saka, ka ir porta pāradresācijas problēma, un tāpēc jūsu spožā jaunā lietotne nedarbosies? Jūsu Xbox neļaus jums spēlēt spēles, torrentu lejupielādes atsakās... Lasīt vairāk maršrutētājā (precīzāk 22. portā) varat piekļūt ne tikai SSH serverim no vietējā tīkla, bet arī no jebkuras vietas pasaulē.

Tomēr jūs nevēlaties riskēt, izmantojot vāju paroli autentifikācijai. Ja kāds iegūst piekļuvi jūsu datoram, izmantojot SSH, viņš iegūst pilnīgu čaulas piekļuvi. Lai būtu skaidrs, mēs to nevēlamies. Par laimi, ir ļoti viegli iestatīt globālo SSH serveri ļoti drošā veidā, izmantojot uz atslēgu balstītu autentifikāciju un pilnībā atspējojot paroles autentifikāciju savā serverī.

Vai tas ir paredzēts man?

Ir vilinoši atslābt ar personīgo drošību. Ja serveri izmantojat privātiem nolūkiem, jūs varētu domāt, ka cilvēki vienkārši nezina par jūsu serveri un tāpēc nemēģinās to uzlauzt. drošība caur tumsonību. Tas būtu a ļoti nepareizs pieņēmums. Tā kā (lielākā daļa) SSH trafika tiek pārraidīta pa 22. portu, uzbrucēji regulāri pārbauda 22. porta redzamību nejaušās IP adresēs, kam seko brutāla spēka uzbrukums. Šis ir viens no veidiem, kā tiek izveidoti robottīkli DDOS uzbrukumi Kas ir DDoS uzbrukums? [MakeUseOf paskaidro]Termins DDoS svilpo garām ikreiz, kad kiberaktivisms masveidā paceļ galvu. Šāda veida uzbrukumi nonāk starptautiskos ziņu virsrakstos vairāku iemeslu dēļ. Problēmas, kas izraisa šo DDoS uzbrukumu sākumu, bieži ir pretrunīgas vai ļoti... Lasīt vairāk .

Īsāk sakot: ja jūs pārraidāt savu SSH serveri internetā (t.i., pāradresācijas ports 22), tad jā, tas ir jums.

Ideja par atslēgām SSH pieteikšanos

Uz atslēgām balstītas SSH pieteikšanās balstās uz ideju par publiskās atslēgas kriptogrāfija. Būtu pārāk tālu, lai izskaidrotu sarežģījumus, taču mēs mēģināsim izveidot vienkāršu priekšstatu par to, kas notiek aizkulisēs.

Tālāk norādītajā procesā jūsu klienta dators ģenerē divas atslēgas: publisko atslēgu un privāto atslēgu. Vispārējā ideja ir tāda, ka jūs varat šifrēt datus ar publisko atslēgu, bet tikai atšifrēt tos ar privāto atslēgu. Mēs ievietosim publisko atslēgu serverī un lūgsim tam šifrēt visu ar to izejošo saziņu. Tas nodrošina, ka tikai tie klienti, kuriem ir privātā atslēga, var atšifrēt un nolasīt datus.

1. Instalējiet OpenSSH

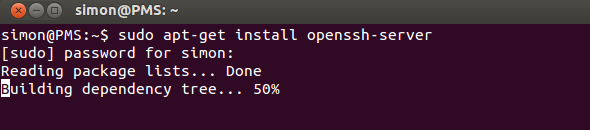

Pirmkārt, mēs iestatīsim SSH serveri, izmantojot OpenSSH. Ja jums jau darbojas SSH serveris un vēlaties tikai uzzināt, kā iestatīt uz atslēgu balstītu autentifikāciju, varat izlaist šo darbību. Izmantojiet savu iecienītāko pakešu pārvaldnieku, lai instalētu OpenSSH servera lietojumprogrammu. Vienkāršākais veids joprojām varētu būt palaist apt-get komanda no termināļa.

sudo apt-get install openssh-server

Ievadiet savu paroli, apstipriniet un pagaidiet minūti, līdz tā tiks pabeigta. Apsveicam, jums tagad ir SSH serveris. (Tas bija viegli!)

Varat izmantot lietojumprogrammu tādu, kāda tā ir, vai rediģēt /etc/ssh/sshd_config lai to konfigurētu. Palaidiet man sshd_config komandu terminālī, lai iegūtu vairāk informācijas. Vēl viens lielisks resurss, lai uzzinātu vairāk par OpenSSH, ir attiecīgā Ubuntu palīdzības lapa.

2. Ģenerēt atslēgas

Mēs izveidosim atslēgu komplektu. Palaidiet šādas komandas (pielāgotas no OpenSSH/Keys Ubuntu palīdzības lapa).

mkdir ~/.sshchmod 700 ~/.sshssh-keygen -t rsa

Pirmā komanda izveido slēptu direktoriju “.ssh” jūsu mājas mapē, otrā komanda maina mapes piekļuves atļaujas, bet trešā komanda faktiski ģenerē mapes kopu. RSA atslēgas. Vispirms jums tiks lūgts norādīt vietu, kur saglabāt atslēgas (atstājiet tukšu un nospiediet taustiņu Enter, lai saglabātu noklusējuma atrašanās vietā), un pēc tam tiks prasīta ieejas frāze.

Šī ieejas frāze tālāk šifrē jūsu datorā saglabāto privāto atslēgu, būtībā dodot jums vairāk laika, lai aizsargātu SSH serveri, ja jūsu privātā atslēga kādreiz tiek nozagta. Noteikti izvēlieties ieejas frāzi, kuru varat atcerēties, jo tā būs jāievada, mēģinot izmantot atslēgu.

3. Pārsūtiet publisko atslēgu

Pēc tam jums būs jāpārsūta publiskā atslēga, ko ģenerējāt iepriekšējā darbībā, uz SSH servera datoru. Ja jūsu klienta datorā darbojas arī Linux, to var ļoti viegli panākt, izpildot tālāk norādīto komandu (aizstāt

ssh-copy-id @

Ja jūsu klients neatbalsta komandu ssh-copy-id, varat izmantot tālāk norādīto komandu. Tas ir nedaudz sarežģītāks, bet būtībā sasniedz tādus pašus rezultātus.

kaķis ~/.ssh/id_rsa.pub | ssh @ "mkdir ~/.ssh; kaķis >> ~/.ssh/authorized_keys"

Jums tiks lūgts ievadīt SSH servera lietotāja paroli. Ja komandas tiek izpildītas bez kļūdām, jūsu publiskā atslēga tiks kopēta serverī.

4. Atspējot paroles autentifikāciju

Ņemiet vērā, ka jūsu sistēma joprojām nav drošāka kā pēc pirmās darbības. Lai gan vismaz viens klients ir konfigurēts, lai izmantotu uz atslēgu balstītu autentifikāciju, tas joprojām ļauj citiem klientiem izveidot savienojumu, izmantojot paroli. Lai pabeigtu, mēs pilnībā atspējosim paroles autentifikāciju. Pēc šī soļa tikai datori, kuriem ir veikts iepriekš minētais process, var izveidot savienojumu ar jūsu SSH serveri.

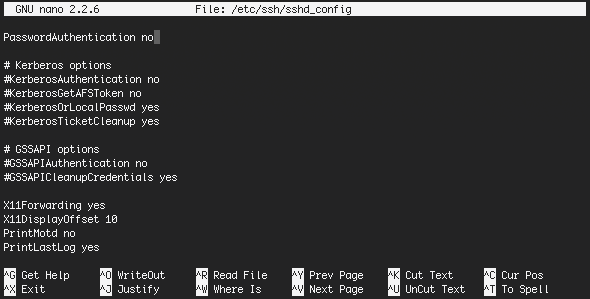

Lai atspējotu paroles autentifikāciju, rediģējiet /etc/ssh/sshd_config failu savā iecienītākajā redaktorā. Viens no vienkāršākajiem veidiem, kā rediģēt ierobežotu failu, atkal ir termināļa izmantošana. (Es neatbalstu nano, taču jūs varat izmantot to, kas jums šķiet visērtāk.)

sudo nano /etc/ssh/sshd_config

Jūs atradīsit apmēram 40 rindiņas no faila apakšas

#PasswordAuthentication jā

Noņemiet cipara zīmi (#) un mainiet iestatījumu uz “nē”, kā norādīts tālāk.

Parole Autentifikācijas Nr

Galīgajam failam vajadzētu izskatīties apmēram šādi:

Saglabājiet failu, nospiežot CTRL+X. Apstipriniet rediģēšanu un faila nosaukumu, un jūs gandrīz esat pabeidzis. Vienkārši restartējiet SSH serveri, lai to palaistu ar šiem jaunajiem iestatījumiem.

sudo restart ssh

Jūs arī pamanīsit, ka klients pārtrauks prasīt ieejas frāzi, lai atšifrētu jūsu atslēgu, ja serverī ir atspējota paroles autentifikācija. Tagad, kad jums ir drošs SSH serveris, kā jūs plānojat to izmantot? Kā drošs failu serveris, attālais apvalks vai citu pakalpojumu pārsūtīšana, izmantojot SSH? Paziņojiet mums komentāru sadaļā zemāk!

Attēla kredīts: Shutterstock

Esmu rakstnieks un datorzinātņu students no Beļģijas. Jūs vienmēr varat man darīt labu ar labu raksta ideju, grāmatas ieteikumu vai receptes ideju.