Reklāma

Ransomware pieaug. Kibernoziedznieki ir palielinājuši likmes Ārpus datora: 5 veidi, kā Ransomware jūs aizvedīs nākotnē uz nebrīvēRansomware, iespējams, ir visjaunākā ļaunprātīgā programmatūra, un noziedznieku, kas to izmanto, kļūst arvien vairāk uzlabotas, Šeit ir piecas satraucošas lietas, kuras drīzumā varētu tikt ņemtas par ķīlniecēm, ieskaitot viedās mājas un viedās automašīnas. Lasīt vairāk cīņā par jūsu datiem, ieviešot modernas ļaunprogrammatūras, kas paredzētas jūsu personīgo datu šifrēšanai. Viņu galvenais mērķis ir izspiest no jums naudu. Ja vien viņu prasības netiks izpildītas, šifrētie faili paliks nepieejami.

Nav pieejams. Pazudis.

Uzbrukumi indivīdiem nav revolucionāri. Viņi arī nelīst virsrakstus. Bet 2015. gadā FBI saņēma nedaudz mazāk par 2500 sūdzībām tieši saistīti ar uzbrukumiem, kas saistīti ar ransomware, upuriem radot apmēram 24 miljonus USD zaudējumus.

Nedaudz vairāk kā pirms divām nedēļām tika parādīts jauns rensomware variants, Petija, parādījās. Tomēr tiklīdz drošības pētnieki bija sākuši administrēt brīdinājumus par ransomware spējas un īpašie uzbrukuma veidi, aizkaitināts indivīds uzlauza petju šifrēšana. Tas nozīmē, ka tūkstošiem potenciālo upuru var droši atšifrēt savus failus, ietaupot laiku, naudu un vilšanās kalnus.

Kāpēc Petja ir atšķirīga

Ransomware infekcijas parasti iet pa lineāru ceļu Kas ir sāknēšanas komplekts un vai Nemesis ir īsts drauds?Hakeri turpina atrast veidus, kā traucēt jūsu sistēmu, piemēram, sāknēšanas pakotni. Apskatīsim, kas ir sāknēšanas komplekts, kā darbojas Nemesis variants, un apsvērsim, ko varat darīt, lai paliktu skaidrs. Lasīt vairāk . Kad sistēma ir kompromitēta, ransomware skenē visu datoru Nekrītiet no krāpnieku nedienām: rokasgrāmata Ransomware un citiem draudiem Lasīt vairāk un sāk šifrēšanas procesu. Atkarībā no izpirkuma programmatūras varianta Izvairieties no krītoša upura šīm trim Ransomware izkrāpšanāmPašlaik apgrozībā ir vairākas ievērojamas izpirkšanas programmas izkrāpšanas iespējas; apskatīsim trīs vispostošākos, lai jūs tos varētu atpazīt. Lasīt vairāk , tīkla vietas var būt arī šifrētas. Kad šifrēšanas process ir pabeigts, ransomware piegādā lietotājam ziņojumu, informējot viņu par iespējām: samaksāt vai zaudēt Nemaksājiet - kā pārspēt Ransomware!Iedomājieties, ja kāds parādītos uz jūsu sliekšņa un teiktu: "Ei, tavā mājā ir peles, par kurām tu nezināji. Dodiet mums 100 USD, un mēs no tiem atbrīvosimies. "Tas ir Ransomware ... Lasīt vairāk .

Jaunākajās izpirkšanas programmatūras versijās personisko lietotāju faili tika ignorēti, izvēloties šifrēt C: diska galveno failu tabulu (MFT), padarot datoru bezjēdzīgu.

Galveno failu tabula

Petja ir lielā mērā izplatīta caur ļaunprātīga e-pasta kampaņa.

“Upuri saņems e-pastu, kas paredzēts izskatīšanai un lasīšanai kā ar uzņēmējdarbību saistīts komandējums no“ pretendenta ”, kurš meklē amatu uzņēmumā. Tas lietotājiem parādīs hipersaiti uz Dropbox glabāšanas vietu, kas it kā ļautu lietotājam lejupielādēt minētā pieteikuma iesniedzēja dzīves gājuma aprakstu (CV). ”

Pēc instalēšanas Petja sāk nomainīt galveno sāknēšanas ierakstu (MBR). MBR ir informācija, kas tiek glabāta cietā diska pirmajā sektorā un satur kodu, kas atrod aktīvo primāro nodalījumu. Pārrakstīšanas process neļauj Windows normāli ielādēt, kā arī neļauj piekļūt drošajam režīmam.

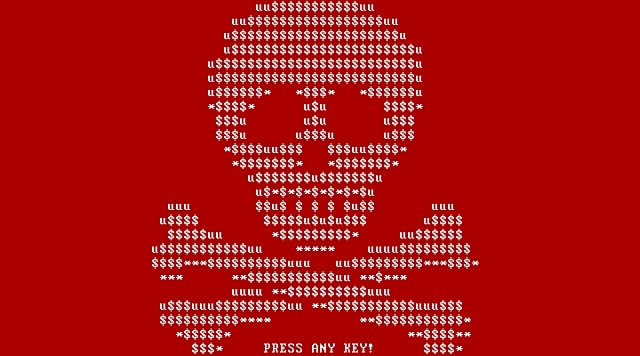

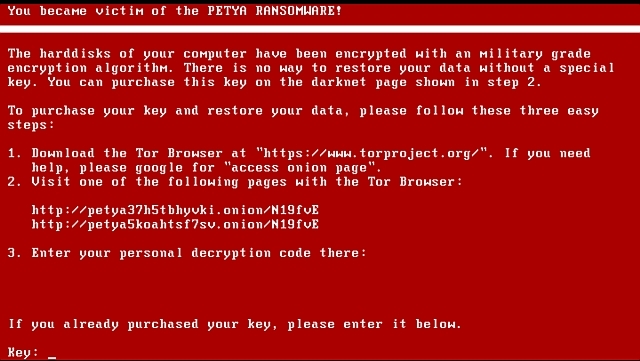

Kad Petja ir pārrakstījis MBR, tas šifrē MFT - failu, kas atrasts NTFS nodalījumos, kurā ir kritiska informācija par visiem citiem diska failiem. Tad Petja piespiež sistēmu restartēt. Restartējot, lietotājs skenē viltus CHKDSK skenēšanu. Lai arī skenēšana nodrošina skaļuma integritāti, taisnība ir tieši pretēji. Kad CHKDSK ir pabeigts un Windows mēģina ielādēt, modificētajā MBR tiks parādīts ASCII galvaskauss ar ultimātu, lai samaksātu izpirkuma maksu, parasti Bitcoin.

Atgūšanas cena ir aptuveni 385 USD, lai gan tā var mainīties, pamatojoties uz Bitcoin maiņas kursu. Ja lietotājs nolemj ignorēt brīdinājumu, Bitcoin izpirkuma maksa divkāršojas. Ja lietotājs turpina pretoties izspiešanas mēģinājumam, Petya ransomware autors izdzēsīs šifrēšanas atslēgu.

Hack-Petya misija

Tur, kur ransomware dizaineri parasti ir īpaši uzmanīgi, izvēloties šifrēšanu, Petjas autore “paslīdēja uz augšu”. Neidentificēts programmētājs izdomāju, kā uzlauzt Petjas šifrēšanu pēc “Lieldienu vizīte pie mana vīramātes mani [viņu] iedvesmoja šajā putrā.”

Plaisa spēj atklāt šifrēšanas atslēgu, kas nepieciešama šifrētā galvenā sāknēšanas ieraksta atbloķēšanai, atbrīvojot nebijušos sistēmas failus. Lai atgūtu kontroli pār failiem, lietotājiem vispirms būs jānoņem inficētais cietais disks no datora un jāpiestiprina citam strādājošam datoram. Pēc tam viņi var iegūt vairākas datu virknes, lai ievadītu rīku.

Datu iegūšana ir sarežģīta, tāpēc nepieciešami speciāli rīki un zināšanas. Par laimi Emsisoft darbinieks Fabians Vosars izveidoja īpašu rīku šīs problēmas mazināšanai, padarot “faktisko atšifrēšanu lietotājam draudzīgāku”. Jūs varat atrast Petya Sector Extractor šeit. Lejupielādējiet un saglabājiet to datora darbvirsmā, kuru izmanto labošanai.

Vai "žurnālisti", lūdzu, varētu sākt pildīt mājasdarbus? Es neesmu atbildīgs par to, ka Petya ir atšifrējams. Kredīts @leo_and_stone.

- Fabians Vosars (@fwosar) 2016. gada 15. aprīlis

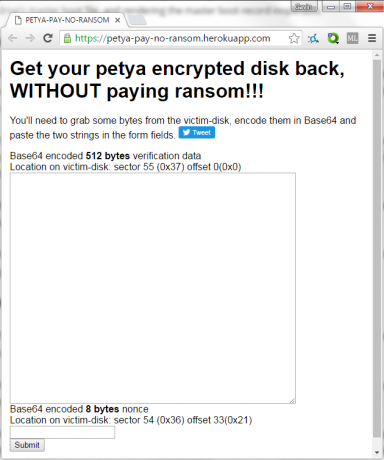

Wosar rīks izvelk 512 baitus, kas nepieciešami Petya plaisa, “Sākot no 55. sektora (0x37h) ar nobīdi ar 0 un 8 baitu nonce no 54. sektora (0x36) nobīde: 33 (0x21). ” Kad dati ir iegūti, rīks tos konvertēs vajadzīgajā Base64 kodēšana. Pēc tam to var ievadīt vietne petya-no-pay-rensom.

Es tikai nodrošināju nelielu ~ 50 līniju rīku, kas faktisko atšifrēšanu padara lietotājam draudzīgāku.

- Fabians Vosars (@fwosar) 2016. gada 15. aprīlis

Kad esat ģenerējis atšifrēšanas paroli, pierakstiet to. Tagad jums būs jāaizstāj cietais disks un pēc tam jāinstalē inficētā sistēma. Kad parādās Petya bloķēšanas ekrāns, varat ievadīt atšifrēšanas atslēgu.

Detalizēta apmācība par datu virkņu iegūšanu, konvertēto datu ievadīšanu tīmekļa vietnē un atšifrēšanas paroles ģenerēšanu var atrast šeit.

Atšifrēšana visiem?

Leo-stone šifrēšanas plaisas un Fabian Wosar's Petya Sector Extractor kombinācija nodrošina laimīgu lasīšanu. Ikvienam, kam ir tehniskas zināšanas, lai meklētu risinājumu saviem šifrētajiem failiem, var būt cīņas iespēja atgūt kontroli pār saviem datiem.

Tagad risinājums ir vienkāršots, un tie lietotāji, kuriem nav tehnisko zināšanu pārpalikuma, varētu to izmantot inficētu sistēmu vietējā remontdarbnīcā un informē tehniķus par to, kas jādara, vai vismaz par to, ko viņi tic vajag darīt.

Tomēr pat kā ceļš uz labošanu šo konkrēts ransomware variants ir kļuvis daudz vienkāršāks, rensomware joprojām ir masīvs, arvien aktuālākā problēma, ar kuru saskaras katrs no mums Ransomware turpina augt - kā jūs varat sevi pasargāt? Lasīt vairāk . Un, neraugoties uz to, ka šo ceļu ir vieglāk atrast un vieglāk ievērot, ransomware autori zina, ka tādu ir lietotājiem, kuriem vienkārši nebūs cerību atšifrēt failus, un viņu vienīgā iespēja atgūties ar aukstu, cietu, neizsekojamu Bitcoin.

Neskatoties uz sākotnējo kodēšanu mākslīgā pas, Es esmu pārliecināts, ka Petya rensomware autori nesēž apkārt un žēlojas par sevi. Tagad, kad šī plaisa un atšifrēšanas metode iegūst vilci, viņi, iespējams, strādā pie sava koda atjaunināšanas, lai atspējotu risinājumu, vēlreiz aizverot durvis datu atkopšanai.

Vai jūs esat bijis izpirkšanas programmatūras upuris? Vai jums izdevās atgūt failus vai arī jūs maksājāt izpirkuma maksu? Paziņojiet mums tālāk!

Gavins ir MUO vecākais rakstnieks. Viņš ir arī MakeUseOf šifrētās māsas vietnes Blocks Decoded redaktors un SEO vadītājs. Viņam ir BA (Hons) mūsdienu rakstīšana ar digitālās mākslas praksi, kas izveidota no Devonas pakalniem, kā arī vairāk nekā desmit gadu profesionāla rakstīšanas pieredze. Viņš bauda lielu daudzumu tējas.