Reklāma

Ik pa laikam jauns ļaundabīgās programmatūras variants parādās kā ātrs atgādinājums, ka drošības likmes vienmēr palielinās. QakBot / Pinkslipbot banku Trojas zirgi ir viens no tiem. Ļaunprātīga programmatūra, kas nav apmierināta ar banku akreditācijas datu novākšanu, tagad var uzkavēties un darboties kā kontroles serveris - ilgi pēc tam, kad drošības produkts pārtrauc tā sākotnējo mērķi.

Kā OakBot / Pinkslipbot paliek aktīvs? Un kā jūs to varat pilnībā noņemt no savas sistēmas?

QakBot / Pinkslipbot

Šim banku Trojas fondam ir divi nosaukumi: QakBot un Pinkslipbot. Pati ļaunprogrammatūra nav nekas jauns. Pirmoreiz tā tika ieviesta 2000. gadu beigās, taču desmit gadus vēlāk tā joprojām rada problēmas. Tagad Trojas zirgs ir saņēmis atjauninājumu, kas pagarina ļaunprātīgu darbību, pat ja drošības produkts samazina tā sākotnējo mērķi.

Infekcija izmanto universālo plug-and-play (UPnP), lai atvērtu ostas un atļautu ienākošos savienojumus no jebkura interneta lietotāja. Pēc tam Pinkslipbot tiek izmantots, lai novāktu banku akreditācijas datus. Parastais kaitīgo rīku klāsts: atslēgu bloķētāji, paroļu nozagtāji, MITM pārlūka uzbrukumi, digitālo sertifikātu zādzības, FTP un POP3 akreditācijas dati un daudz kas cits. Ļaunprātīgā programmatūra kontrolē robottīklu, kas, domājams, satur vairāk nekā 500 000 datoru. (

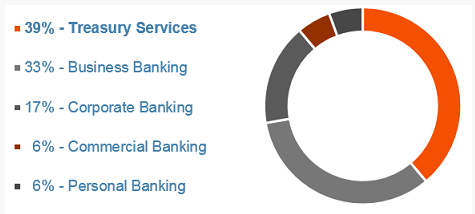

Kas tik un tā ir robottīkls? Vai jūsu dators ir zombijs? Un kas vienalga ir zombiju dators? [MakeUseOf skaidrojumi]Vai esat kādreiz domājis, no kurienes nāk viss interneta surogātpasts? Jūs, iespējams, katru dienu saņemat simtiem surogātpasta filtrētu nevēlamo e-pastu. Vai tas nozīmē, ka tur ir simtiem un tūkstošiem cilvēku, kas sēž ... Lasīt vairāk )Ļaunprātīgā programmatūra galvenokārt ir vērsta uz ASV banku sektoru, un 89 procenti inficēto ierīču ir atrodami kasēs, korporatīvajās vai komerciālajās banku telpās.

Jauns variants

Pētnieki McAfee Labs atklāts jaunais Pinkslipbot variants.

“Tā kā UPnP uzskata, ka vietējās lietojumprogrammas un ierīces ir uzticamas, tas nepiedāvā nekādas drošības aizsardzības un ir pakļauts jebkuras tīklā inficētas mašīnas ļaunprātīgai izmantošanai. Mēs esam novērojuši vairākus Pinkslipbot vadības servera starpniekserverus, kas izvietoti atsevišķos datoros vienā mājā tīkls, kā arī tas, kas šķiet publisks Wi-Fi tīklājs, ”saka McAfee pret ļaundabīgo programmu pētnieks Sančits Karve. “Cik mums zināms, Pinkslipbot ir pirmā ļaundabīgā programmatūra, kas inficētās mašīnas izmanto kā HTTPS balstītus vadības serverus, un otrā ļaunprātīgā programmatūra, kas balstīta uz izpildāmu programmu, lai UPnP izmantotu portu pāradresācijai pēc draņķīgs Conficker tārps 2008. gadā. ”

Līdz ar to McAfee pētījumu komanda (un citi) mēģina precīzi noteikt, kā inficētā mašīna kļūst par starpnieku. Pētnieki uzskata, ka nozīmīga loma ir trim faktoriem:

- IP adrese, kas atrodas Ziemeļamerikā.

- Ātrgaitas interneta savienojums.

- Iespēja atvērt portus interneta vārtejā, izmantojot UPnP.

Piemēram, ļaunprogrammatūra lejupielādē attēlu, izmantojot pakalpojumu Comcast's Speed Test, lai vēlreiz pārbaudītu, vai ir pieejams pietiekams joslas platums.

Tiklīdz Pinkslipbot atrod piemērotu mērķa mašīnu, ļaunprogrammatūra izdod vienkāršu pakalpojumu atklāšanas protokola paketi, lai meklētu interneta vārtejas ierīces (IGD). Savukārt IGD tiek pārbaudīta savienojamība, un ar pozitīvu rezultātu var redzēt ostas pāradresācijas noteikumu izveidi.

Tā rezultātā, kad ļaunprogrammatūras autors izlemj, vai mašīna ir piemērota infekcijai, Trojas zirga binārā programma lejupielādē un izvieto. Tas ir atbildīgs par vadības servera starpniekservera komunikāciju.

Grūti nodzēst

Pat ja jūsu pretvīrusu vai pret ļaunprātīgu programmatūru saistītais komplekts ir veiksmīgi atklājis un noņēmis QakBot / Pinkslipbot, pastāv iespēja, ka tas joprojām kalpo kā ļaunprātīgas programmatūras kontroles servera starpniekserveris. Jūsu dators, iespējams, joprojām ir neaizsargāts, bez jums to saprotot.

“Pinkslipbot radītie portu pāradresācijas noteikumi ir pārāk vispārīgi, lai tos automātiski noņemtu, neriskējot ar nejaušām tīkla nepareizām konfigurācijām. Un tā kā vairums ļaundabīgo programmu netraucē portu pāradresāciju, pret ļaunprātīgu programmatūru radītie risinājumi var neatjaunot šādas izmaiņas, ”saka Karve. "Diemžēl tas nozīmē, ka jūsu dators joprojām var būt neaizsargāts pret ārējiem uzbrukumiem, pat ja jūsu pretprogrammatūras produkts ir veiksmīgi noņemis no jūsu sistēmas visus Pinkslipbot bināros failus."

Ļaunprātīgajā programmatūrā ir tārpu iespējas Vīrusi, spiegprogrammatūra, ļaunprātīga programmatūra utt. Izskaidrots: izpratne par tiešsaistes draudiemKad sākat domāt par visām lietām, kas varētu pārlūkot internetu, tīmeklis sāk izskatīties kā diezgan drausmīga vieta. Lasīt vairāk , kas nozīmē, ka tas var pats replicēties, izmantojot koplietotus tīkla diskus un citus noņemamus datu nesējus. Pēc IBM X-Force pētnieku domām, tas ir izraisījis Active Directory (AD) bloķēšanu, piespiežot skarto banku organizāciju darbiniekus stundām ilgi bezsaistē.

Īss noņemšanas ceļvedis

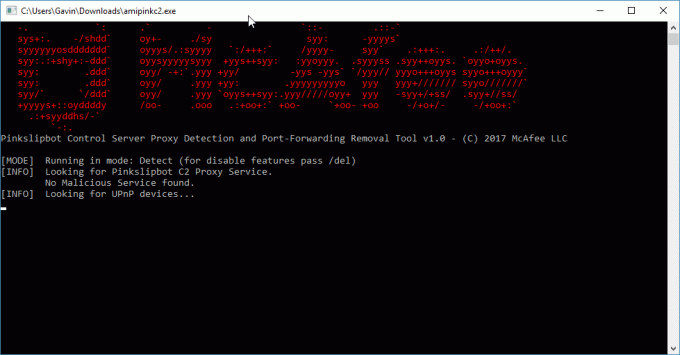

McAfee ir izlaiduši Pinkslipbot Control Server starpniekservera noteikšanas un portu pārsūtīšanas noņemšanas rīks (vai PCSPDPFRT, īsi sakot... es jokoju). Rīks ir pieejams lejupielādei tieši šeit. Turklāt ir pieejama īsa lietotāja rokasgrāmata šeit [PDF].

Kad esat lejupielādējis rīku, ar peles labo pogu noklikšķiniet uz un Izpildīt kā administratoram.

Rīks automātiski skenē jūsu sistēmu “noteikšanas režīmā”. Ja nenotiek ļaunprātīga darbība, rīks tiks automātiski aizvērts, neveicot nekādas izmaiņas jūsu sistēmas vai maršrutētāja konfigurācijā.

Tomēr, ja rīks atrod ļaunprātīgu elementu, varat to vienkārši izmantot /del komanda, lai atspējotu un noņemtu portu pāradresācijas noteikumus.

Izvairīšanās no atklāšanas

Ir nedaudz pārsteidzoši redzēt šīs izsmalcinātības banku Trojas banku.

Papildus iepriekšminētajam Conficker tārpam “informācijas par ļaunprātīgu programmatūru ļaunprātīgu UPnP izmantošanu ir maz.” Pareizāk sakot, tas ir skaidrs signāls, ka IoT ierīces, kas izmanto UPnP, ir milzīgs mērķis (un ievainojamība). Tā kā IoT ierīces kļūst visuresošas, jums ir jāpiekrīt, ka kibernoziedzniekiem ir zelta izdevība. (Pat jūsu ledusskapis ir apdraudēts! Samsung viedais ledusskapis ir tikko ievilkts. Kā būtu ar pārējo jūsu viedo māju?Ievainojamību ar Samsung viedo ledusskapi atklāja Lielbritānijā bāzēta infosec firma Pen Test Parters. Samsung ieviestā SSL šifrēšana nepārbauda sertifikātu derīgumu. Lasīt vairāk )

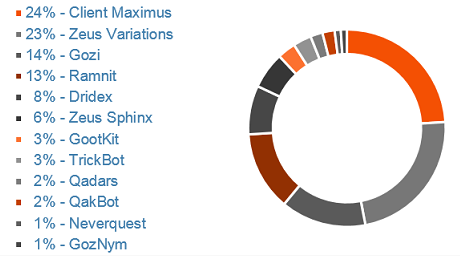

Bet, lai gan Pinkslipbot pāriet grūti noņemamā ļaunprātīgas programmatūras variantā, tas joprojām ir ierindots 10. vietā visizplatītākajos finanšu ļaunprātīgas programmatūras veidos. Augstāko vietu joprojām saglabā Klients Maximus.

Riska mazināšana joprojām ir būtiska, lai izvairītos no finanšu ļaunprātīgas programmatūras, neatkarīgi no tā, vai tas ir bizness, uzņēmums vai mājas lietotājs. Pamatizglītība pret pikšķerēšanu Kā pamanīt pikšķerēšanas e-pastuPikšķerēšanas e-pasta ziņojuma noķeršana ir sarežģīta! Scammers rada kā PayPal vai Amazon, mēģinot nozagt jūsu paroli un kredītkartes informāciju, un viņu maldināšana ir gandrīz ideāla. Mēs parādīsim, kā pamanīt krāpšanu. Lasīt vairāk un citi mērķtiecīgas ļaunprātīgas darbības veidi Kā krāpnieki izmanto pikšķerēšanas e-pastus, lai mērķētu uz studentiemStudentu izkrāpšanu skaits palielinās, un daudzi nonāk šajos slazdos. Lūk, kas jums jāzina un kas jums jādara, lai no tiem izvairītos. Lasīt vairāk dodieties plašā veidā, lai apturētu šāda veida infekciju nokļūšanu organizācijā vai pat jūsu mājās.

Vai ietekmē Pinkslipbot? Vai tas bija mājās vai jūsu organizācijā? Vai jūs bijāt izslēgts no savas sistēmas? Paziņojiet mums par savu pieredzi zemāk!

Attēla kredīts: akocharm caur Shutterstock

Gavins ir MUO vecākais rakstnieks. Viņš ir arī MakeUseOf šifrētās māsas vietnes Blocks Decoded redaktors un SEO vadītājs. Viņam ir BA (Hons) mūsdienu rakstīšana ar digitālās mākslas praksi, kas izveidota no Devonas pakalniem, kā arī vairāk nekā desmit gadu profesionāla rakstīšanas pieredze. Viņš bauda lielu daudzumu tējas.