Reklāma

Centrālo procesoru ražotāji iztur dažus mēnešus. milzīgas Spectre un Meltdown ievainojamības satricināja skaitļošanas pasauli. Un tad, ja ievainojamība nebija pietiekami slikta, labojumi, kas tika izlikti problēmu novēršanai, bija saistīti ar viņu pašu problēmu kopumu. Tā būs kādu laiku, līdz Spectre / Meltdown ietekme mazināsies.

AMD mikroshēmas nebija neaizmirstas. Sliktāks ir fakts, ka 2018. gada martā pētnieki apgalvo, ka ir atraduši jaunu AMD specifisko kritisko ievainojamību skaitu. Tomēr daži cilvēki tehnoloģiju pasaulē nav pārliecināti. Vai ir kāda patiesība ziņojumos par kritisko ievainojamību AMD Ryzen CPU Kas ir tik labs par jauno AMD Ryzen?AMD Ryzen tikko piezemējās, un centrālo procesoru pasaule vienkārši kļuva interesanta. Kāda ir hype būtība, un vai tā jums ir piemērota? Lasīt vairāk ? Apskatīsim stāstu līdz šim.

Kritiskās ievainojamības un izmantojamās aizmugures durvis

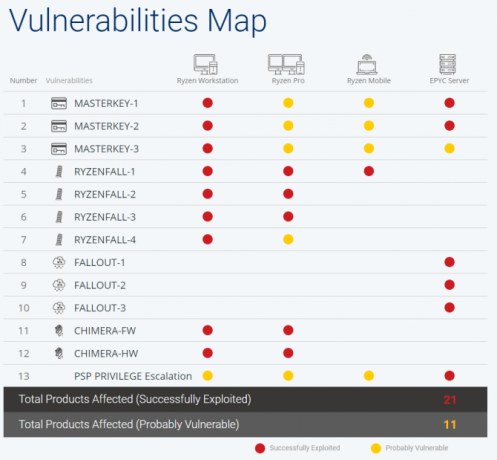

Izraēlas drošības firma CTS Labs atklāja 13 kritiskas ievainojamības. Ievainojamības ietekmē AMD Ryzen darbstaciju, Ryzen Pro, Ryzen mobilo arhitektūru un EPYC servera procesorus. Turklāt ievainojamība nespēj līdzināt Specter / Meltdown un varētu ļaut uzbrucējam piekļūt privātiem datiem, instalēt ļaunprātīgu programmatūru vai piekļūt apdraudētai sistēmai.

Procesora ievainojamības izriet no AMD drošā procesora, CPU drošības funkcijas, kas ļauj droši glabāt šifrēšanas atslēgas, paroles un citus ārkārtīgi sensitīvus datus. Tas kopā ar AMD Zen mikroshēmojuma dizaina trūkumu, kas saista procesoru ar citām aparatūras ierīcēm.

“Šī neatņemamā vairuma AMD produktu sastāvdaļa, ieskaitot darbstacijas un serverus, pašlaik tiek piegādāti kopā ar vairākiem drošības ievainojamības, kas ļautu ļaunprātīgiem dalībniekiem pastāvīgi instalēt ļaunprātīgu kodu drošā procesora iekšpusē pati. ”

Vai šīs ievainojamības ir reālas?

Jā, tie ir ļoti īsti un tiem ir četras garšas:

- Ryzenfall: Ļauj kaitīgajam kodam pilnībā kontrolēt AMD drošo procesoru

- Izkrist: Ļauj uzbrucējam lasīt un rakstīt no aizsargātām atmiņas vietām, piemēram, SMRAM

- Chimera: “Dubultā” ievainojamība ar vienu programmaparatūras un vienu aparatūras trūkumu, kas ļauj injicēt ļaunprātīgu kodu tieši AMD Ryzen mikroshēmā; Chipset balstīta ļaunprogrammatūra apiet praktiski visus parametru drošības risinājumus

- Masterkey: Izmanto vairākas ievainojamības AMD Secure Processor programmaparatūrā, lai atļautu piekļuvi Secure Processor; ļauj izvairīties no drošības, izmantojot ārkārtīgi drošu, pastāvīgu, uz mikroshēmu balstītu ļaunprogrammatūru; varētu radīt fiziskus ierīces bojājumus

CTS Labs drošības emuārā teikts: “Uzbrucēji varētu izmantot Ryzenfall, lai apietu Windows akreditācijas sargu, nozagtu tīkla akreditācijas datus un pēc tam potenciāli izplatīties pat ļoti drošā Windows korporatīvajā tīklā […] Uzbrucēji varētu izmantot Ryzenfall kopā ar Masterkey, lai instalētu pastāvīgu ļaunprātīgu programmatūru drošajā procesorā, pakļaujot klientus slēptās un ilgtermiņa rūpnieciskās darbības riskam spiegošana. ”

Citi drošības pētnieki atklājumus ātri pārbaudīja.

Neatkarīgi no izlaiduma stāvokļa, kļūdas ir reālas, precīzi aprakstītas to tehniskajā ziņojumā (kas nav publisks afaiks), un to izmantošanas kods darbojas.

- Dan Guido (@dguido) 2018. gada 13. marts

Nevienai no ievainojamībām nav nepieciešama fiziska piekļuve ierīcei vai papildu draiveru palaišanai. Tomēr viņiem ir vajadzīgas vietējā datora administratora privilēģijas, tāpēc ir zināma atelpa. Un, ja kādam ir tieša saknes piekļuve jūsu sistēmai, jūs jau esat sāpju pasaulē.

Kāda ir šī problēma?

Nu, par CTS Labs neviens īsti nav dzirdējis. Kas pats par sevi nav jautājums. Mazas firmas visu laiku pabeidz izcilus pētījumus. Drīzāk CTS Labs atklāja ievainojamības sabiedrībai. Standarta informācijas atklāšana par drošību prasa pētniekiem vismaz 90 dienas dot neaizsargātajam uzņēmumam iespēju labot problēmu pirms publiskošanas ar sensitīviem atklājumiem.

CTS Labs 24 stundas pirms AMDFlaws [Broken URL Removed] vietnes ievietošanas tiešsaistē AMD sniedza milzīgu vērtējumu. Un tas ir piesaistījis ievērojamu drosmi no drošības sabiedrības puses. Tomēr tā nav tikai vietne. Arī veids, kā tiek parādītas ievainojamības, ir aktuāls jautājums. Informācijas vietnē par neaizsargātību ir sniegta intervija ar vienu no pētniekiem, tajā ir pilna infografika un citos plašsaziņas līdzekļos, tai ir aizraujoši un aizraujoši šo jautājumu nosaukumi, un šķiet, ka tā ir pārpūsta, lai atbrīvotu a ievainojamība. (Neaizsargātība, kuras dēļ viņiem AMD bija nepieciešams novērst mazāk nekā 24 stundas, ņemiet vērā!)

Arī CTS Labs sniedza savu pamatojumu. CTS Labs CTO Ilija Luka-Zilbermane skaidro, ka “pašreizējai“ atbildīgas informācijas atklāšanas ”struktūrai ir ļoti nopietna problēma”. Turklāt viņi "Domāju, ka ir grūti noticēt, ka mēs esam vienīgā grupa pasaulē, kurai ir šīs ievainojamības, ņemot vērā, kas šodien ir pasaules aktieri." Jūs var lasiet pilnu vēstuli šeit [PDF].

TL; DR: CTS Labs uzskata, ka 30/60/90 dienu gaidīšanas periods pagarina briesmas jau tā neaizsargātiem patērētājiem. Ja pētnieki nekavējoties atklāj informāciju, tas liek uzņēmumam rīkoties nekavējoties. Patiesībā viņu ierosinājums izmantot trešās puses apstiprināšanu, kā to darīja CTS Labs ar Dan Guido (kura apstiprinājuma čivināšana ir saistīta iepriekš), taču kaut kas jau notiek.

AMD krājuma saīsināšana

Citi pētnieki nepietiekami novērtēja trūkumu nopietnību nepieciešamā sistēmas piekļuves līmeņa dēļ. Bija vēl jautājumi par ziņojuma sagatavošanas laiku, jo kļuva par īsās pozīcijas pārdošanas uzņēmumu Viceroy Research sniedza ziņojumu paziņojot, ka AMD akcijas var zaudēt visu vērtību. AMD akcijas patiešām bija satriecošas, sakrītot ar CTS Labs ziņojuma par ievainojamību izdošanu, bet dienu noslēdza augstāk nekā iepriekš.

Arī Linux kodola vadošais izstrādātājs Linuss Torvalds uzskata, ka CTS Labs pieeja ir nolaidīga, paziņojot: “Jā, tas drīzāk izskatās pēc krājuma manipulācijām nekā drošības padoms man. ” Torvalds arī žēlojas par nevajadzīgo izmisumu, kas apņem izplatīšanu, apgalvojot, ka drošības pētnieki “Izskatās kā klauni tāpēc, ka tā. ”

Torvaldu skandēšana nav bezprecedenta. Bet viņam taisnība. Tas parādās arī cita “drošības trauksmes” aizmugurē, lai darbotos gan briesmīga SSH, gan briesmīga saknes parole. Torvalds (un citi drošības pētnieki un izstrādātāji) norāda, ka dažreiz tikai tāpēc, ka kļūda izklausās bīstama un eksotiska, tas nepadara to par milzīgu problēmu plašai sabiedrībai.

Vai jūs varat palikt drošs?

Nu, tā ir jaukta drošības soma. Vai jūsu AMD Ryzen centrālais procesors ir neaizsargāts? Jā, tā ir. Vai jūsu AMD Ryzen centrālais procesors varētu redzēt šāda veida izmantošanu? Tas ir nedaudz ticams, vismaz īstermiņā.

Tas nozīmē, ka tiem, kam ir AMD Ryzen sistēma, nākamajām nedēļām vajadzētu paaugstināt savu drošības modrības līmeni, līdz AMD var atbrīvot drošības ielāpu. Cerams, ka viņi būs a Darn redzi labāk nekā Spectre / Meltdown plāksteri Vai rēgs un sabrukums joprojām ir drauds? Nepieciešamie ielāpiSpectre un Meltdown ir centrālā procesora ievainojamība. Vai mēs esam tuvāk šo ievainojamību novēršanai? Vai plāksteri ir darbojušies? Lasīt vairāk !

Gavins ir MUO vecākais rakstnieks. Viņš ir arī MakeUseOf šifrētās māsas vietnes Blocks Decoded redaktors un SEO vadītājs. Viņam ir BA (Hons) mūsdienu rakstīšana ar digitālās mākslas praksi, kas izveidota no Devonas pakalniem, kā arī vairāk nekā desmit gadu profesionāla rakstīšanas pieredze. Viņš bauda lielu daudzumu tējas.